معمولاً در مراکز دولتی، بانکی، سازمانی، صنعتی و نظامی، کامپیوترها در یک محیط کاملاً کنترل شده و بدون اینترنت کار میکنند. با این تفاسیر حتما شما فکر میکنید که در این سیستم بسته نشت اطلاعات غیر ممکن است اما با این حال یک تیم تحقیقاتی امنیتی اسرائیل بار دیگر ثابت کرده است که تنها چیزی که مورد نیاز است، کمی خلاقیت است. برای جزئیات نوآوری محققان در استفاده از RAM به عنوان WiFi با ما همراه باشید.

در اوایل سال جاری، گروهی از محققان امنیتی در دانشگاه بن گوریون روشهای جدیدی در علم کامپیوتر کشف کردند که در آن هکرها میتوانند از سیستمهای جدا شده (از نظر فیزیکی) برای فاش کردن اطلاعات حساس بهره ببرند. یکی از این روشها شامل دستکاری روشنایی صفحه نمایش برای ارسال صفر و یک بود و دیگری مربوط به تنظیم دقیق سرعت فنهای خنک کننده درون رایانه برای ایجاد لرزشهای کوچکی بود. این تنظیم دقیق فنها میتوانست توسط شتاب سنجی در یک تلفن هوشمند انجام شود.

در این بین، تیمی به سرپرستی موردخای گوری یک روش عجیب و غریب دیگر با نام AIR-FI پیدا کرد که آخرین مورد از این اقدامات در پنج سال گذشته است. نکته جالب توجه اینجاست که روش AIR-FI برای تولید سیگنالهای Wi-Fi با فرکانس 2.4 گیگاهرتز از حافظه سیستم (به طور خاص باس DDR SDRAM) استفاده میکند. پس از آن اطلاعات حساس با سرعت حداکثر 100 بیت در ثانیه به گیرندههای Wi-Fi در محدوده چند متری این دستگاهها منتقل میشوند.

نحوه انجام حملات AIR-FI

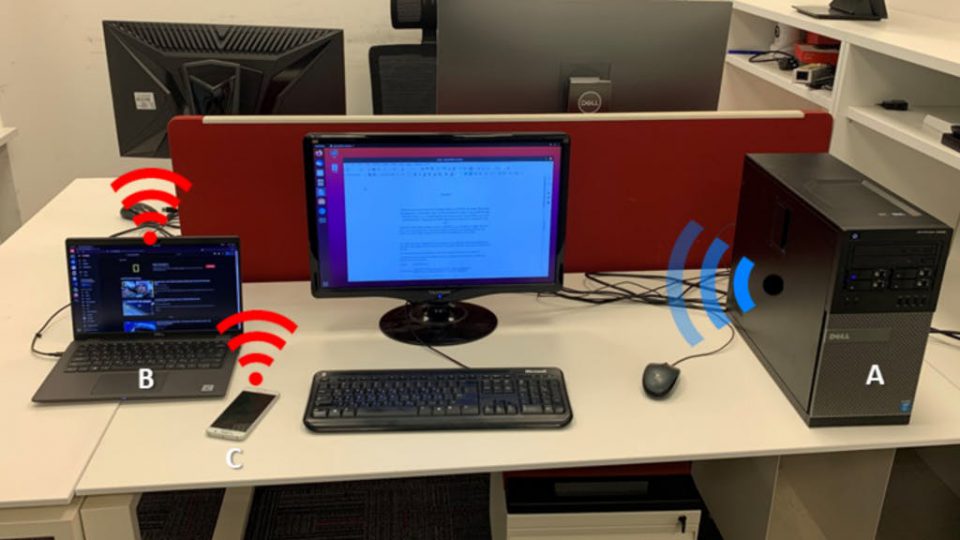

این حمله میتواند به گونهای باشد که سیستمی جدا شده از شبکه بتواند سیگنالهای Wi-Fi را به دستگاههای آسیب دیده اطراف مانند لپ تاپها، تلفنهای هوشمند، ساعتهای هوشمند و دستگاههای اینترنت اشیا ارسال کند. آنچه در مورد این روش نگران کننده است این است که این روش عجیب برای نفوذ اطلاعات حساس به هیچ گونه امتیاز خاصی برای عملی شدن احتیاج ندارد (به این معنی که مهاجمان برای دسترسی به درایورهای هسته یا منابع سخت افزاری نیازی به استفاده از روشهای پیچیده ندارند). شاید برای شما جالب باشد که بدانید این روش در یک محیط ماشین مجازی نیز کار خواهد کرد.

برای انجام یک حمله AIR-FI، یک عامل نفوذی باید سیستم هدف را رهگیری کند تا بدافزار مورد نیاز را در آن منتقل کند یا در طی مراحل تولید آن قطعه یا کامپیوتر، این کار را انجام دهد. محققان در این مقاله متذكر شدهاند كه سادهترین راه برای انجام این كار از طریق درایو USB است (شبیه به بدافزار Stuxnet که به سیستمهای نظارت و دستیابی به دادهها (SCADA) در تاسیسات غنی سازی اورانیوم در ایران راه یافت).

اما چاره کار چیست؟ چگونه میتوان با این روش مخرب مقابله کرد؟ محققان پیشنهاد میکنند که سازمانهای مرتبط از طریق تجهیزات سخت افزاری (حافظه رم یا پردازنده) یا راه حل نرم افزاری، پارازیت سیگنال ایجاد کنند تا عملکرد این بدافزار را به خطر بیندازند.

نظر شما درباره این روش جدید چیست؟ تا به حال به استفاده از RAM به عنوان WiFi فکر کرده بودید؟

هَن؟