آسیب پذیری اخیر در فریمورک Log4j که متعلق به Apache است، یکی از گستردهترین و احتمالا خطرناکترین باگهای امنیتی در چند سال اخیر است. به طوری که رئیس آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) آن را یکی از جدیترین آسیب پذیریهای امنیتی در طول دوران کار خود خطاب کرد.

جزئیات آسیب پذیری جدید Log4j

در هفتههای اخیر تیمهای امنیت سایبری Red Team و Blue Team خستگی ناپذیر مشغول کار بودهاند تا تبعات گسترده حاصل از تهدید Log4j را خنثی کنند. محققان امنیتی Blumira جدیدا در این رابطه تحقیقاتی را انجام دادند که نشان میدهد، این خطای نرم افزاری در شبکههای کامپیوتری محلی و سازمانی ایزوله شده از اینترنت نیز قابل سوء استفاده است. در حالی که گزارشهای قبلی توضیح میداد که این آسیبپذیری فقط با داشتن ارتباط اینترنتی قابل اکسپلویت بود.

با اجرای این دستور در پاورشل، میتوان از وجود داشتن فایلهای log4j در ویندوز باخبر شد:

Get-ChildItem -Path @(“C:\Users\”,”C:\Program Files\”,”C:\Program Files (x86)\”) -Filter ‘log4j*.jar’ -Recurse 2>$null | %{$_.FullName}

همچنین برای اسکن و query سیستمعامل به وسیله پاورشل برای شناسایی JNDI (که در آخرین اپدیت Log4j 2.16 کاملا غیرفعال شد)، از اسکریپ زیر میتوان استفاده کرد:

gci ‘C:\’ -rec -force -include *.jar -ea 0 | foreach {select-string “JndiLookup.class” $_} | select -exp Path

لازم به ذکر است اسکریپ دوم لود زیاد و طولانی بر روی هارد دیسک شما خواهد داشت، اگر کامپیوتر شخصی دارید و یا از هر فریمورک لاگ کردن استفاده نکردهاید نیازی به اجرای این دستورات نیست و احتمالا شما تحت تاثیر قرار نگرفته اید.

Matthew Warner در مقاله ای توضیح میدهد که چطور websocket، که یک پروتکل دوطرفه ارتباط اینترنتی است، میتواند بدون اتصال به اینترنت و با اجرای دو طرفه در کامپیوترها، payload های سایبری را به وب سرور و اپلیکیشنها برساند. او در این حمله نشان میدهد که دیوایسهایی که به اینترنت متصل نیستند، از این روش به وسیله websocket میتوانند مورد هجوم درخواستهای مخرب کامپیوتری قرار گیرند. وارنر در نوشته ی خود با جزئیات این حمله را پیادهسازی میکند.

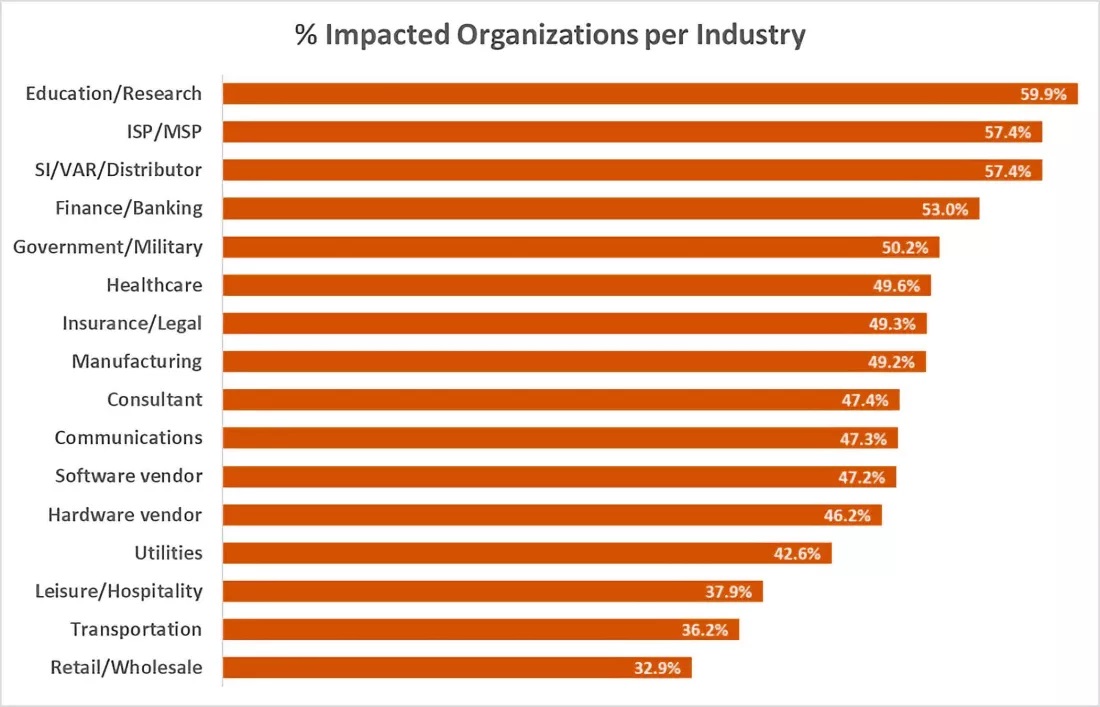

شیوه جدید نفوذ سایبری برای این آسیبپذیری، منجر به ایجاد مشکلات بیشتری برای وب اپلیکیشنها و دستگاههای متاثر از این موضوع شده است. طبق آماری که Check Point Software منتشر کرده است، بیش از 50 درصد از همهی دولتهای جهان و ارگانهای زیرمجموعه آنها، خدمات مالی، پخش و توزیع، ISPها و موسسات آموزشی تحت تاثیر این آسیب پذیری هستند.

در نهایت وارنر بیان میکند که استفاده از این سه روش موجود، برای شناسایی آسیب پذیری کمک خواهند کرد:

اسکریپهای Windows PoSh و cross platform طراحی شدهاند برای اسکن و شناسایی log4j

جستوجو برای هر متغیر ” java.exe” که در پردازش موازی و دوگانه با “cmd.exe/powershell.exe” باشد

اطمینان پیدا کنید که محیط کامپیوتری تحت کنترل شما از ابزارهای مخرب سایبری مانند Cobalt Strike، TrickBot و تهدیدات دیگر دفاع میکند.

و در نهایت استفاده از این وب تستر نیز میتواند مفید باشد.

شرکتها و موسسات تحت تاثیر قرار گرفته، میتوانند به آخرین ورژن Log4j 2.16 آپدیت کنند، این شامل هر شرکتی که آپدیت ورژن قبلی یعنی 2.15 را نصب کرده است میشود، که خودش آسیبپذیری های جدیدی را اضافه کرد.

علاقهمندان میتوانند برای تمرین و یادگیری این هک، این بازی را به صورت مرحلهای انجام دهند و به سوالات پاسخ دهند.

بروزرسانی: پچ جدید log4j و نصب بدافزار بانکی Dridex

امروز کمپانی امنیت سایبری Cryptolaemus هشدار داد آسیبپذیری log4j فعالانه در حال اکسپلویت است و سیستمعامل ویندوز را با بدافزار Dridex و سیستمهای لینوکسی را با Meterpreter که بخشی از فریمورک جامع Metasploit هست مورد حمله قرار میدهد.

بعد از اینکه آپاچی آخرین آپدیت ورژن 2.17 را منتشر کرد که برای حل مشکل آپدیت قبلی و اعتبارسنجی نکردن input های ورودی بود و باعث Denial-of-Service و کرش کردن log4j میشد، جدیدترین اخبار حاکی از این است که بدافزار بانکی Dridex طراحی شده برای سرقت اطلاعات بانکی با استفاده از اکسپلوییت log4j در حال نصب و سرقت اطلاعات در سیستمهای آسیبپذیراست.

این بدافزار بانکی درطول زمان حیات خود، توسعه یافته است تا قابلیت نصب payload های اضافی، گرفتن اسکرین شات و گسترش به سیستمهای دیگر در یک شبکه را انجام دهد. آلوده شدن به این بدافزارهمچنین میتواند باعث حملهی ransomware شود که توسط گروه Evil Corp انجام شد.

دیدگاهتان را بنویسید