در یک آسیب پذیری جدید، مشاهده شده است که لپ تاپ های سری ThinkPad و Yoga لنوو در سرویس ImControllerService اجازه دسترسی غیرمجاز به سیستم ادمین و اجرا کردن دستورات را میدهند. نقصهای امنیتی CVE-2021-3922 و CVE-2021-3969 در سرویس ImControllerService وجود دارند که جزئی از Lenovo System Interface Foundation هستند و در نسخه های 1.1.20.3 و پایینتر از آن هستند.

System Interface Foundation Service یک سرویس و اپلیکیشنی بوده که تقریبا در تمام لپتاپهای لنوو در سیستمعامل ویندوز نصب است و خدمات آپدیت، عیبیابی و تنظیمات لنوو را برای Lenovo Vantage انجام میدهد. وقتی در حال مشاهده ویندوز سرویس هستید این سرویس لنوو با نام System Interface Foundation Service قابل مشاهده است. این سرویس همچنین برای اجرای اپهای لنوو مانند Lenovo Companion، Lenovo Settings و Lenovo ID استفاده میشود و در لپتاپهای سری Yoga و ThinkPad به صورت پیشفرض نصب است.

همچنین این اینترفیس لنوو، قابلیتهای اضافی برای system power management ،system optimization، آپدیت درایورها و اپلیکیشنها را ارائه میکند. اگر شما این سرویس را در windows service غیرفعال کنید، اپلیکیشنها و قابلیت های ذکر شده در بالا از کار خواهند افتاد. این آسیبپذیریها توسط محققان امنیتی در NCC Group کشف شده است و آنها در تاریخ 29 اکتبر (7 آبان) امسال جزئیات تحقیقات خود را به لنوو گزارش دادند. لنوو آپدیت امنیتی برای این آسیبپذیری را در تاریخ 17 نوامبر (26 آبان) منتشر کرد و تقریبا در یک ماه بعد از این تاریخ در 14 دسامبر (23 آذر) این آسیبپذیری را عمومی کرد و به مشتریان و کاربران توصیه کرد که بروزرسانی را انجام دهند.

آسیبپذیری در اجزای سیستم لپ تاپ های لنوو

به دلیل اینکه ImController نیاز دارد تا ارتباط با سرورهای لنوو را برای fetch، نصبفایل، اجرای child processes و همچنین کانفیگ و نگهداری سیستم انجام دهد، نیاز به SYSTEM privileges دارد. دسترسی در سطح ادمین سیستمی در ویندوز بالاترین حق کاربری را ایجاد میکند و سیستم عامل به کاربر ادمین اجازهی اجرای هر دستوری را میدهد. در حقیقت اگر یک user ساده، غیرمجاز به SYSTEM privileges دسترسی پیدا کند آزاد خواهد بود هر بدافزار و یا بکدور را نصب کند و هر تغییری در سیستم عامل میخواهد اعمال کند.

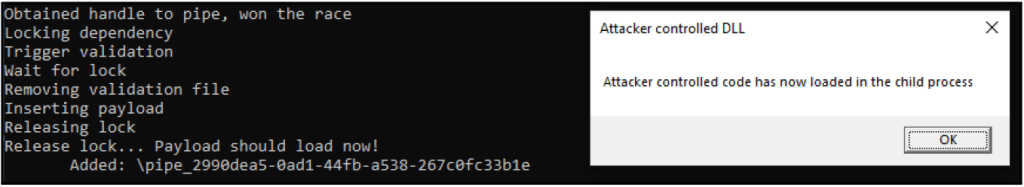

این سرویس آسیبپذیر لنوو نیاز زیادی به child processes و پردازشهای موازی دارد و به همین دلیل چندین named pipe servers باز میکند که ImController از آنها برای ارتباط با child process استفاده میکند. وقتی ImController به یکی از این سرویسها برای اجرای یک فرمان نیاز دارد، متصل به named pipe میشود و دستور XML serialized را برای اجرا صادر میکند. متاسفانه این سرویس ارتباطات بین child process با دسترسی ادمین را ایمن برقرار نمیکند و در اعتبارسنجی دستور XML serialized شکست میخورد. همهی اینها به این معناست که هر پردازش دیگری با این شرایط میتواند به child process متصل شود و دستورات خودش را اجرا کند حتی آنهایی که شامل دستورات مخرب هستند.

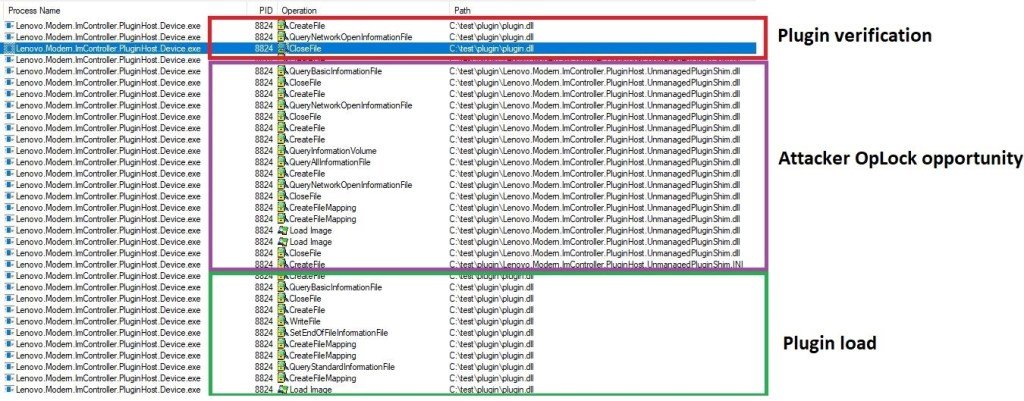

محققان NCC Group بیان کردند که proof of concept آنها هیچوقت با مانعی برای اتصال named pipe روبرو نشد و این به این معناست که اکسپلویتی که ایجاد کردهاند بسیار پایدار و انجامپذیر است. نقص دوم امنیتی مربوط به Time-of-check-to-time-of-use (TOCTOU) که مهاجم را قادر میسازد تا فرآیند لودکردن یک افزونه معتبر در ImControllerService را موقتا متوقف کند و با یک فایل dll به انتخاب خود جایگزین کند. وقتی فایل جایگزین شد و فرآیند ادامه پیدا کرد فایل dll اجرا میشوند و منتهی به دسترسی مهاجم به سیستم ادمین میشود.

آپدیت، تنها راه حل موجود

لنوو به تمام کاربران ویندوزی لپتاپهای خود که ورژن ImController 1.1.20.2 یا پایین تر از آن را نصب شده دارند توصیه کرد به آخرین ورژن موجود (1.1.20.3) آپدیت کنند.

برای مشخص کردن ورژن اجرایی خود مراحل زیر را دنبال کنید :

به مسیر زیر رفته C:\Windows\Lenovo\ImController\PluginHost\

بر روی Lenovo.Modern.ImController.PluginHost.exe راست کلیک کرده و گزینه Properties را انتخاب کنید

بر روی تب Details کلیک کنید

و در نهایت میتوانید ورژن فایل را مشاهده کنید.

لنوو حذف کردن ImController یا Lenovo System Interface Foundation را از لپتاپ ها توصیه نمیکند و اذعان کرد که انجام این کار میتواند بر بعضی از عملکردهای دستگاه تاثیر نامطلوب بگذارد.

دیدگاهتان را بنویسید