به قلم اریک لیپتون، دیوید سنجر و اسکات شین – نیویورک تایمز

در بخش اول این مقاله خواندید که چگونه یک سهل انگاری از سوی بخش امنیتی کمیته ملی دموکرات ایالات متحده باعث شد یک حمله هکری که می توانست در پایین ترین سطح خود متوقف شود چگونه به یک بحران فراگیر تبدیل شد و حالا وجهه آمریکا را در محافل امنیتی مخدوش کرده است. همچنین به این نکته اشاره شد که با وجود اختلاف نظرهای رسانه ای و عدم تمایل رییس جمهور جدید آمریکا به پیگیری هک شدن ایمیل های اعضای بلندپایه حزب دموکرات، سردمداران آمریکایی اعتقاد دارند روسیه در انتخابات این کشور دخالت نموده و شرایط را برای پیروزی یکی از دو کاندیدا فراهم کرده است. در بخش دوم مقاله به اشخاصی که مستقیما در شکست سایبری آمریکا نقش داشتند پرداخته خواهد شد.

هدفی برای نفوذ

در زیر زمین مقر کمیته ملی دموکرات ها و در زیر تابلویی تمام قد از تصویر خندان باراک اوباما که متعلق به سال 2012 است، قفسه ای از پرونده های مربوط به دهه 60 میلادی قرار دارد و تنها یک برگ صفحه روزنامه که به دیوار قاب شده می تواند اهمیت این قسمت از سازمان را مشخص کند. در تیتر این روزنامه که مربوط به 19 ژوئن 1972 و از واشنگتن پست است مقاله ای به قلم باب وودوارد و کارل برنشتاین نوشته شده است “افسر واحد امنیتی حزب جمهوریخواه در میان بازداشت شدگان متهم به خرابکاری”.

اندرو براون 37 ساله که مدیر بخش تکنولوژی در کمیته ملی دموکرات است پس از رسوایی های مربوط به شنود در آمریکا به دنیا آمد. اما در هنگام برنامه ریزی برای انتخابات سال جاری به خوبی آگاه بود که ممکن است مجددا از کمیته ملی دموکرات ها به عنوان هدفی برای نفوذ استفاده شود. تلاش های بسیار زیادی برای اطمینان یافتن از امنیت کمیته دموکرات در برابر حملات سایبری انجام شده بود و پس از آن بود که حقیقت آشکار شد: کمیته ملی دموکرات گروهی غیر انتفاعی بود که با استفاده از کمک های مردمی اداره میشد و بخش امنیتی آن بسیار کوچکتر و ضعیف تر از آنچه که برای سازمانی با این گستره کاری نیاز بود به چشم می رسید. براون در مصاحبه ای اعلام کرد: “در کمیته هیچ وقت پولی برای اجرای کارهای مهم وجود نداشت”. کمیته دموکرات ها از یک سرویس فیلتر کردن ایمیل های اسپم استفاده می کرد که برای بلوکه کردن حملات فیشینگ و بدافزارها از طریق پست الکترونیکی طراحی شده بود. اما این سیستم به اندازه ای قدرتمند نبود که بتواند در برابر حملات روس ها مقاومت کند.

یارد تامین، دریافت کننده تماس افسران امنیتی FBI و یکی از افراد زیر مجموعه اندرو براون، جزو کارمندان تمام وقت کمیته نبود و در واقع جزو کارمندان یک شرکت پیمانکاری از شیکاگو با نام MIS به حساب می آمد. او بدون داشتن هیچ اطلاعاتی می بایست به تماس ها پاسخ میداد و به همین دلیل حتی نمی دانست شخصی که به عنوان یک مامور FBI با وی تماس گرفته واقعا جزو FBI است یا خیر. با این حال او در یادداشتی داخلی به رییس خود درباره این تماس توضیح داده و نوشته بود “FBI عقیده دارد حداقل یکی از رایانه های مرکز به بدافزارها آلوده شده و قصد دارد کمیته ملی دموکرات را از این اتفاق آگاه کند و نیز بداند برنامه کمیته برای مقابله با این اتفاق چیست. مامور ویژه ای که با من تماس گرفت اشاره کرد که می بایست به دنبال نوع خاصی از بدافزار با نام Dukes بگردم و می توان اطلاعاتی از آن را در انجمن اطلاعاتی آمریکا و در حلقه های امنیت سایبری پیدا کرد”. شاید بخشی از مشکلات به وجود آمده به این دلیل رخ داده بودند که هاوکینز (مامور مورد اشاره FBI) به صورت حضوری در کمیته ملی دموکرات حاضر نشده بود و حتی به جز یارد تامین با شخص دیگری نیز در این مرکز تماس برقرار نکرده بود.

بررسی داخلی یارد تامین در سیستم های کمیته ملی دموکرات با استفاده از ابزارهای ناکافی و اطلاعات پایین وی نتیجه ای در بر نداشت. به همین دلیل زمانی که هاوکینز مجددا با وی تماس گرفت و در پیغامی صوتی از او خواست گزارش فعالیت های انجام شده را منتقل کند، او این تماس را جواب نداد و در یادداشت های خود نوشت به این دلیل جواب تماس های مکرر هاوکینز را نداده که چیزی برای گزارش کردن پیدا نکرده است.

یک ماه بعد و در نوامبر هاوکینز مجددا با تامین تماس گرفت. او گزارش کرد که یکی از رایانه های موجود در مرکز حزب با “خانه” تماس گرفته و مشخص شده منظور از خانه در “روسیه” بوده است. در یادداشت های تامین آمده که “مامور هاوکینز اعلام کرد به اعتقاد FBI، استفاده از لفظ تماس با خانه می تواند به معنی سازمان یافته و دولتی بودن این کار باشد”. اما اینجا بود که حادثه دیگری رخ داد. FBI متوجه شده بود کمپین انتخاباتی برنی سندرز، سناتور ایالت ورمونت که رقیب درون حزبی هیلاری کلینتون به حساب می آمد، برخی از ایمیل های ستاد انتخاباتی کلینتون را در اختیار دارد. ویزرمن شولتز، مدیر کمیته ملی حزب دموکرات، و ایمی دیسی، مدیر اجرایی، در مصاحبه ای اعلام کردند هیچ یک از آنها از گزارش های پیشین مربوط به هک شدن رایانه های کمیته خبر نداشته اند.

شاون هنری، زمانی مدیر اجرایی بخش سایبری FBI بود و حالا مدیریت یک شرکت با نام CrowdStrike را بر عهده داشت، به عنوان مسئول امنیتی کمیته ملی دموکرات انتخاب شده بود. او در ماه آوریل اشاره کرده بود که از تماس برقرار نکردن FBI با یک شخص رده بالا در کمیته در تعجب است و درک نمی کند که چرا FBI یک مامور را حضورا به مقر کمیته نفرستاده تا پیام را به صورت رو در رو ابلاغ کند. هنری در مصاحبه ای گفته بود “ما درباره شرکتی که در میانه جنگل های مونتاناست صحبت نمی کنیم. ما درباره سازمانی صحبت می کنیم که تنها چند کیلومتر با دفتر FBI فاصله دارد. اینجا صحبت از شک کردن یک مادر به فرزندش نیست. ما درباره بخش مهمی از زیرساخت های ایالات متحده صحبت می کنیم که فرآیند انتخاباتی کشور، سیستم قانون گذاری و فرآیندهای اجرایی را به چالش میکشد. وقتی با یک فرد در این سازمان صحبت شده و نتیجه ای به دست نیامده می بایست کار را در سطح بالاتری دنبال کرد”.

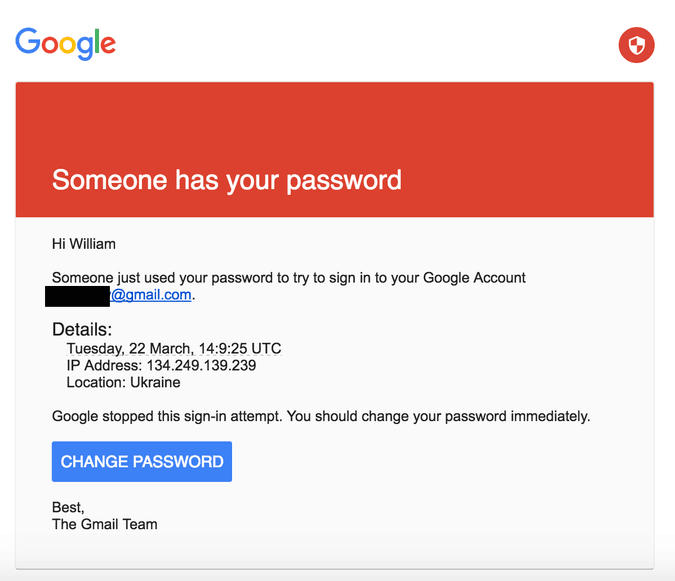

FBI از اظهار نظر درباره این حملات خودداری کرد. آنها در بیانیه ای اعلام کردند “FBI هر گونه نفوذ به سیستم های عمومی و بخش خصوصی را به دقت بررسی می کند و ماموران آن تلاش دارند با ارائه اطلاعات به بخش هایی که مورد حمله قرار گرفته اند، کل فرآیند حملات سایبری را کنترل کند”. تا ماه مارس تامین و گروهش چند بار به صورت رو در رو با هاوکینز دیدار کرده بودند و خبر داشتند که او یک کارمند رسمی این دفتر است. با این حال دیگر دیر شده بود و شرایط به گونه ای سخت تر تغییر کرده بودند. تیم دومی از هکرهای روسی کمیته ملی دموکرات و برخی دیگر از بازیگران سیاسی این حزب را مورد حمله قرار داده بودند. بیلی رینهارت، یکی از کارمندان سابق کمیته ملی دموکرات که در کمپین کلینتون مشغول به کار بود، در این زمان ایمیل عجیبی از سوی گوگل دریافت کرد.

در متن این ایمیل آمده بود “شخصی از رمز عبور شما برای وارد شدن به حساب کاربری گوگل استفاده کرده است. بر اساس اطلاعات درخواست برای ورود به حساب کاربری شما از اوکراین ارسال شده. گوگل از ورود این فرد به حساب شما جلوگیری کرده اما ضروریست که در اولین فرصت رمز عبور خود را تغییر دهید”. رینهارت در این زمان در هاوایی حضور داشت و به یاد می آورد که در ساعت 4 صبح در حال بررسی ایمیل های خود بوده است. او بدون توجه خاصی به شرایط، بر روی گزینه تغییر رمز عبور کلیک کرد و در حالی که از خستگی در حال بیهوش شدن بود در صفحه ای که باز شده بود رمز عبور جدید خود را وارد کرد. یک اسکرین شات از ایمیل تقلبی که رینهارت بر روی آن کلیک کرده بود به هکر های روسی دسترسی به حساب کاربری وی را امکان پذیر کرد. با این حال او تا ماه ها بعد از این اتفاق هم نمی دانست که چگونه به همین سادگی و با دست های خودش، رمز عبور ایمیل خود را به هکرهای روسی تقدیم کرده است.

در بخش بعدی این مقاله به موج بعدی حملات سایبری روس ها و روندی که برای تغییر شرایط طی کردند پرداخته خواهد شد.

عجب کاری کردن ها.

با سلام به شما اقای یوسفی زاده .

میخواستم بگم که همه ی این خرابکاری ها و یا به اصطلاح نفوز در تعین رئیس جمهور امریکا به واسطه ی هک کامپیوتر های مقامات حزب جمهوری خواه باعث میشه که روسیه واقعا احساس کنه که باعث پیروزی رقیب هیلاری کلینتون در انتخابات امریکا شده و توجیه شکست حزب دموکرات امریکا در این انتخابات هستش . به نظر من این مسئله بی لیاقتی و بی مسئولیتی مقامات حزی دموکرات امریکا در قبال امنیت ملی و سایبری کشور در مقابل نفوزهای سایبری رو میرسونه و سرپوشی بر این مسائل گذشته این حزب .