کرمهای USB به طور سنتی طراحی شدهاند تا در هر کجا که میتوانند پخش شوند و هر وسیله ذخیرهسازی قابل جابجایی که میتوانند پیدا کنند را آلوده میکنند. هنگامی که جاسوسی و جنگ سایبری وارد معرکه میشوند، قابلیت گسترش بدافزار USB میتواند بر خلاف هدف اصلی بدافزار عمل کند و اهداف ناخواسته را آلوده کند.

کشف بدافزاری جدید با نام Gamaredon

محققان Check Point Research به تازگی یک کرم جدید با قابلیت گسترش USB کشف و تجزیه و تحلیل کردند، بدافزاری به ظاهر «سادهتر» که توسط Gamaredon، یک گروه معروف که با سرویس امنیت فدرال روسیه (FSB) کار میکند، ایجاد شده است. Gamerdon یک بازیکن غیرمعمول در اکوسیستم جاسوسی روسیه است که با نامهای Primitive Bear، ACTINIUM و Shuckworm نیز شناخته میشود و تقریباً به طور انحصاری هدفش به خطر انداختن اهداف اوکراینی است.

چک پوینت (Check Point) گفته است که در حالی که سایر تیمهای جاسوسی سایبری روسیه ترجیح میدهند تا جایی که میتوانند حضور خود را مخفی کنند، گاماردون به خاطر کمپینهای گستردهاش در عین تمرکز بر اهداف منطقهای مشهور است. LitterDrifter، کرم اخیراً کشف شده این گروه، به نظر میرسد به رفتار معمول گاماردون پایبند است زیرا احتمالاً بسیار فراتر از اهداف اصلی خود پیش رفته است.

بدافزار USB جدید چیست و چگونه اهداف ناخواسته را آلوده میکند؟

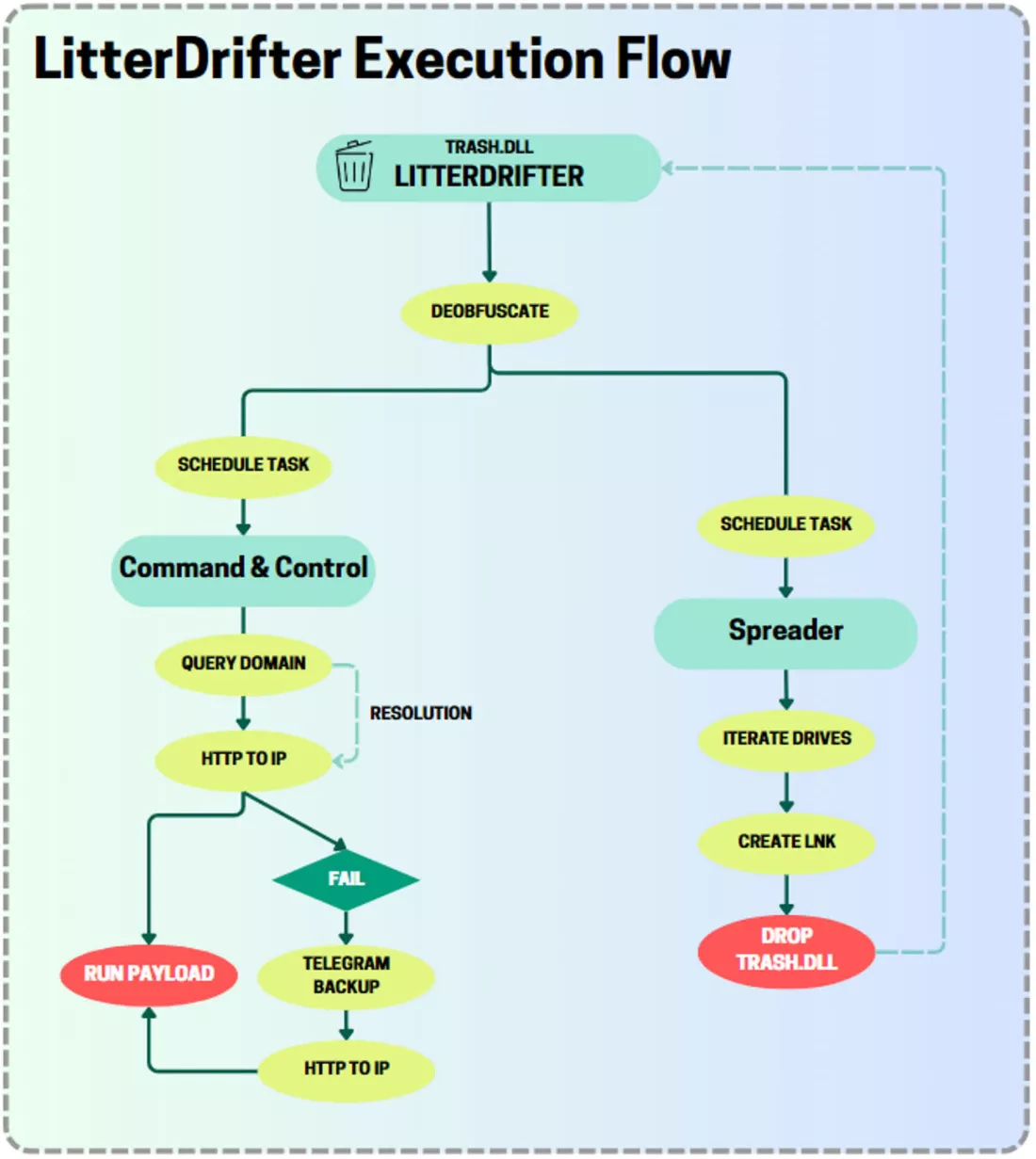

LitterDrifter یک کرم است که با زبان VBScript (VBS) نوشته شده است و دارای دو عملکرد اصلی است: پخش خودکار از طریق فلش USB و گوش دادن به دستورات از راه دور که از سرورهای فرمان و کنترل (C2) سازندگان میآیند. محققان Check Point توضیح دادند که به نظر می رسد این بدافزار تکامل تلاشهای قبلی Gamaredon با انتشار USB باشد.

LitterDrifter از دو ماژول جداگانه برای دستیابی به اهداف خود استفاده میکند که توسط یک مؤلفه VBS orchestrator به شدت مبهم که در کتابخانه trash.dll یافت شده است، اجرا میشود. این کرم با افزودن وظایف برنامهریزیشده و کلیدهای رجیستری، با بهرهبرداری از چارچوب ابزار مدیریت ویندوز (WMI) برای شناسایی اهداف USB و ایجاد میانبرهایی با نامهای تصادفی، تلاش میکند روی سیستمهای ویندوز پایداری ایجاد کند.

این کرم سعی میکند به محض اتصال فلش درایو به سیستم، هدف USB را آلوده کند. پس از آلودگی، LitterDrifter سعی میکند با سرور C2 که پشت یک شبکه از آدرسهای IP پویا قرار دارد تماس بگیرد که معمولاً تا 28 ساعت طول میکشد. هنگامی که یک اتصال برقرار شد، LitterDrifter می تواند اطلاعات را دانلود و همچنین رمزگشایی کند و در نهایت آنها را در یک سیستم در معرض خطر اجرا کند.

پژوهشگران Check Point اعلام کردند که در طول کار تجزیه و تحلیل، بارهای اضافی دیگری دانلود نشده است، که به این معنی است که احتمالاً LitterDrifter مرحله اول از یک حمله پیچیده و مداوم است. اکثر آلودگیهای LitterDrifter در اوکراین کشف شدند، اما این کرم همچنین در کامپیوترهایی که در آمریکا، آلمان، ویتنام، شیلی، لهستان قرار دارند شناسایی شد. بنابراین، Gamaredon احتمالاً کنترل کرم خود را از دست داده است، که در نهایت به اهداف ناخواسته منتقل شده و پیش از اجرای کامل حمله گسترش یافته است.

- معرفی چهار الگوریتم رمزنگاری توسط NIST برای استفاده در برابر کامپیوتر کوانتومی

- رفع دو آسیب پذیری مهم Zero Day در تمام سیستم عامل های رایج اپل

- لیست قیمت روز دوربین عکاسی و فیلمبرداری (دیجیتال، چاپ سریع، ورزشی و لنز سونی، کانن، نیکون و…) + مشاوره خرید

- اسنپدراگون 8 نسل 3 در Geekbench 6 به امتیاز چشمگیر 7400 رسید، یک سر و گردن بالاتر از گلکسی اس 23

دیدگاهتان را بنویسید