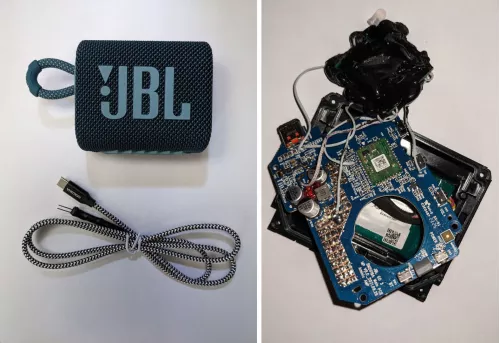

تا پیش از این برای سرقت خودرو از روشهای که شامل هر چیزی از شکستن پنجرهها برای رسیدن به کدهای FOB بوده استفاده میشده. اما وجود آسیب شدید به سپر و چراغ جلو، باعث به وجود آمدن یک روش جدید مبتنی بر شبکه کنترل کننده خودرو (CAN) شده است و در آن برای سرقت خودرو از وسیلهای که در نگاه اول تنها یک اسپیکر کوچک JBL به نظر میرسد استفاده میشود و کل فرآیند آن کمتر از دو دقیقه طول میکشد. چنین موردی پیش از این نیز وجود داشته که در آن از یک گیم بوی تقلبی برای سرقت خودرو استفاده میشد.

سواستفاده از سیستمهای ایمنی و نجات جان سرنشینان برای سرقت خودرو

گاهی اوقات سارقان هنگام برنامهریزی برای سرقت به صورت ناخواسته، یک هدف اشتباهی را انتخاب میکنند. در این مورد، سارقان خودرو با استفاده از یک تاکتیک جدید برای دسترسی بدون کلید و سرقت وسایل نقلیه، خودروی شاسی بلند تویوتا را از یک تحلیلگر امنیت سایبری که متخصص در امنیت خودرو است، انتخاب کردند! و چیزی که او کشف کرده تاکتیکی بود که فراتر از روشهای ساده کوبیدن و ضربه زدن برای گرفتن سیگنال است.

ایان تابور، کارشناس امنیت سایبری و هک خودرو، CVE-2023-29389 را شناسایی کرد که میگوید خودروهای تویوتا RAV4 میتوانند به طور خودکار به پیامهای سایر واحدهای کنترل الکترونیکی (ECU) اعتماد کنند. با برداشتن سپر برای نمایان شدن کانکتور چراغ جلو، سارق میتواند به گذرگاه CAN دسترسی پیدا کند و به آنها اجازه میدهد یک پیام تأیید اعتبار کلید جعلی ارسال کنند. پس از تأیید اعتبار، دزد میتواند به راحتی و بدون هیچ مشکلی ماشین قربانی را روشن کند و آن را با خود ببرد.

درواقع این دستگاه یک سیستم راه اندازی اضطراری است، که به صورت ویژه برای گروههای امداد و نجات طراحی میشود و فروش آن به صورت عمومی کاملا ممنوع است. اما چیزی که ایان تابور خریداری و استفاده کرده است به گونهای طراحی شده که در ظاهر شبیه یک بلندگوی قابل حمل ساده JBL به نظر میآید.

یک دکمه پخش جعلی روی قاب اسپیکر JBL وجود دارد که به تراشه PIC18F متصل شده است. همانطور که در ویدیو ثبت شده از سرقت مشخص است، هنگام فشار دادن این دکمه، یک پیغام انفجار CAN به ECU درب دستور میدهد قفل درهای خودرو را باز کند. پس از باز شدن قفل، دزدان انژکتور CAN را باز میکنند، سوار ماشین میشوند و دور میشوند. جزئیات کامل دستگاه، نحوه کارکرد و نحوه ساخت آسان (و ارزان) در وب سایت Canis Automotive Labs موجود است.

در حالی که این روش سرقت با موفقیت در تویوتا RAV4 تکرار شد، منطقی است که باور کنیم حمله مشابهی میتواند روی سایر وسایل نقلیه با استفاده از فناوری و معماری مشابه رخ دهد. Tabor و Tindell به تویوتا در مورد این آسیبپذیری هشدار دادهاند به این امید که بتوان این فرایند را پیچیدهتر و سختتر از قبل کرد تا حداقل برای سارقان قابل دسترس نباشد. متأسفانه هنوز هیچ تاییدیه یا پاسخی دریافت نکردهاند.

مطالب مرتبط:

دیدگاهتان را بنویسید