بر اساس گزارشهای منتشر شده، تحقیقات امنیتی نشان میدهد که اولین دسته از فایلهای منتشر شده توسط گروه هکرهای انویدیا که شامل گواهی امضای انویدیا بود، اکنون به عنوان امضای بدافزار استفاده میشود. اتفاقی که میتوان از آن به عنوان پس لرزههای لو رفتن اطلاعات انویدیا یاد کرد. متاسفانه سیستم عاملهای مایکروسافت در حال حاضر هیچ ایمنی در مقابل این بدافزارها ندارند.

انتشار اطلاعات محرمانه انویدیا و فرصت طلبی خرابکاران

دو هفته پیش بود که گروه هکر به نام LAPSUS$ به سیستمهای داخلی انویدیا دسترسی پیدا کرد. این گروه در ازای عدم انتشار اطلاعات دزدیده شده، تقاضای باج کرده بود که ظاهرا طبق نقشههای آنها پیش نرفته و حجم وسیعی از اطلاعات انویدیا منتشر شده بود. بر اساس گزارشات 200 گیگابایت فایل مربوط به سخت افزار و 1 ترابایت داده کلی به سرقت رفته است. این اطلاعات شامل فایلهایی است که به معماریهای منتشر نشده مانند RTX 40 “Ada” یا محصولات آینده مرکز داده مانند Blackwell نیز مربوط میشود. اما شاید بدترین ضربهای که هکرها به انویدیا زدند همان انتشار کد منبع یکی از بزرگترین رازهای انویدیا، یعنی فناوری ارتقاء مقیاس هوش مصنوعی DLSS باشد.

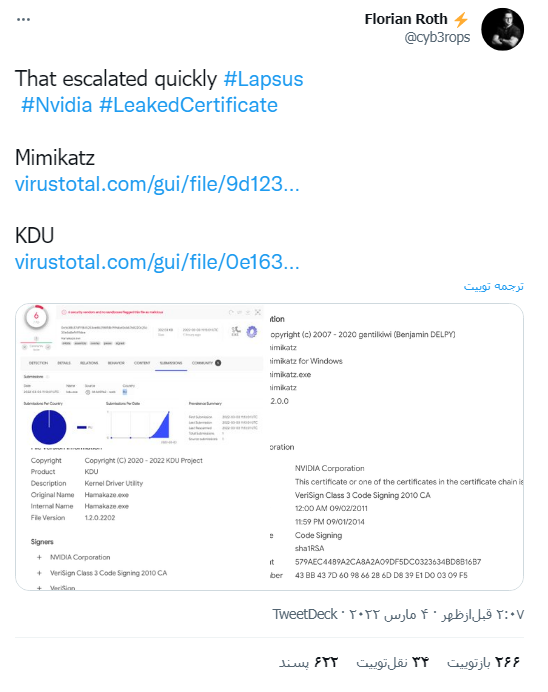

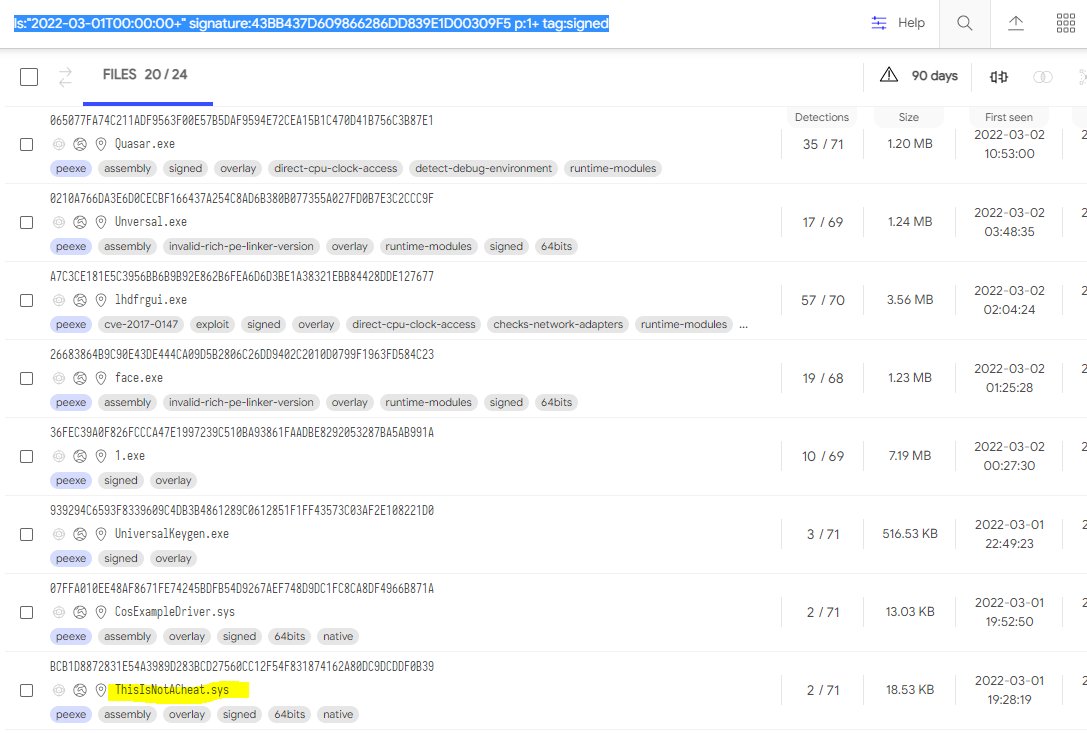

اما حالا همین لو رفتن اطلاعات و در دسترس قرار گرفتن آن برای همه، خود باعث به وجود آمدن یک مشکل امنیتی بسیار جدی شده است. در واقع محققان امنیتی کشف کردهاند که گواهی امضا که در اولین دسته از فایلها نیز گنجانده شده بود، اکنون در برخی از بدافزارها وجود دارد.

سوءاستفاده از گواهیهای منقضی شده

آنچه در اینجا مهم است یادآوری شود این است که هر دو گواهی فاش شدهی انویدیا منقضی شدهاند، در واقع گواهیهایی که در حال حاضر توسط خرابکاران در بدافزار استفاده میشوند مربوط به سال 2014/2018 هستند، اما با این حال سیستم عامل ویندوز همچنان به درایورهای امضا شده با آن گواهیها اجازه میدهد تا بر روی سیستم بارگیری شوند که خطر امنیتی بزرگی را به همراه دارد.

سیستم عاملهای مایکروسافت کاملا بیدفاع هستند

فعلا در این مرحله تقریبا هیچ راه آسانی برای جلوگیری از بارگیری نرم افزار امضا شده با آن گواهیها در سیستم عامل وجود ندارد، به جز ایجاد تنظیمات دستی خط مشیهای Windows Defender توسط خود کاربر برای جلوگیری از نصب. در واقع بهترین کار لغو اعتبار این گواهیها توسط خود مایکروسافت و عرضهی آنها توسط یک به روزرسانی فوری است، که این کار مدتی زمان خواهد برد و ممکن است برای بسیاری از کاربران تا آن زمان دیگر دیر شده باشد.

چند روز پیش همان گروه هکری اعلام کرده بود که به سرورهای سامسونگ نفوذ کرده و حجم بسیاری بالایی از اطلاعات آنها را نیز به سرقت برده است و ممکن است در آینده مشکلات مشابهی نیز برای محصولات سامسونگ یا شرکتهای وابسته به آن نیز به وجود بیاید. بنابراین بهتر است کاربران فایلهای خود را منابع مطئن و شناخته شده دانلود کنند و از نصب فایلهای مشکوک و ناشناخته خودداری کنند.

مطالب مرتبط:

اگه منظور از گواهی امضا، همون امضای دیجیتال یا Code Signing Certificate هست که بسیار راحت اون Certificate در root authority اصطلاحا invalidate میشه…

حالا با توجه به منقضی شدن اونا امکان امضای فایل ها فقط در صورتی ممکنه که تاریخ سیستم برگرده به تاریخ اعتبار امضای دیجیتال و سیستم در حالت آفلاین قرار بگیره، ولی چون فقط امضا میشه و time stamp نمیخوره عملا اون امضا هیچ فایده ای نداره برای اینکه وقتی تایم سیستم درست باشه فایل هایی که امضا شدن چون تاریخ Certificate گذشته و تایم استمپ هم ندارن عملا مثل اینه که امضا ندارن!

اینجا دو تا بحث پیش میاد:

یک اینکه اونطوری که خوندم اینا مثل ما از signtool.exe یا ابزارهای متعارف استفاده نمیکنن، ولی نمیدونم آیا واقعا امکان فریب سرور تایم استمپینگ هست یا نه؟

دو اینکه حتی اگه بشه (که فاجعست) باز خیلی راحت در root authority ملغی میکنن و مایکروسافت هم یک آپدیت اجباری اورژانسی Urgent Trusted Root Certificate Update میده!

بدتر از این چند سال پیش برای Comodo پیش اومد :دی