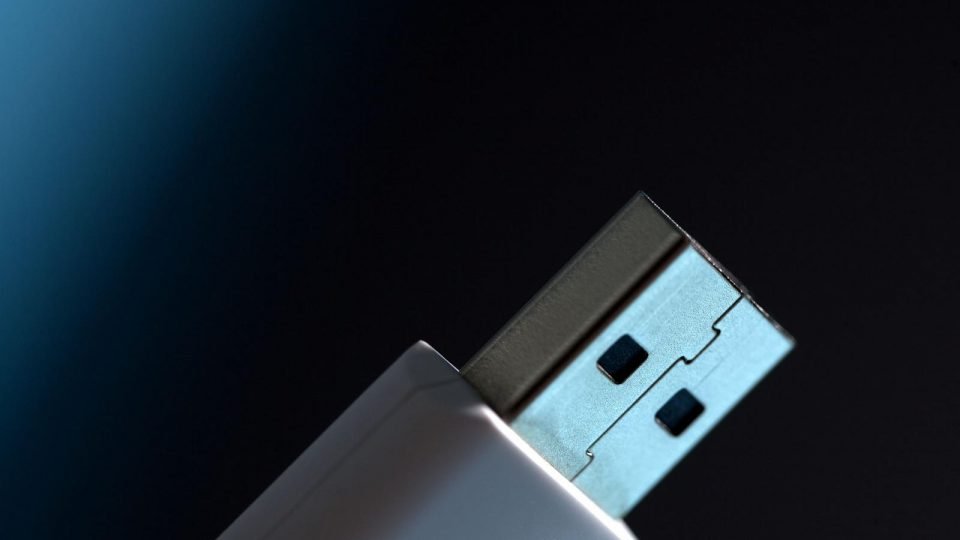

“زندگی دیجیتال” از دسته عباراتی است که شاید نتوان در جایی بکار برد و از کنار آن راحت گذشت. با این وجود و در این مطلب، مقصود همان بخشی از زندگی ما است که کامپیوتر و بستگانش وارد آن شده اند. می دانیم که زندگی دیجیتال بدون جابجایی داده معنایی ندارد و همینطور با بزرگترین بستر آن “اینترنت” آشناییم. در کنار اینترنت و از منظر جابجایی داده، فلش مموری های USB با ابعاد کوچک و طرح های دلپذیرشان، چنان خود را به جیب ما پیوند زده اند که گاهی به همراه نداشتنشان استرس آور می شود. چیزی که با نتایج یک تحقیق جدید می تواند به داشتنشان هم انتقال یابد! دو محقق امنیتی با ماه ها صرف وقت، میان افزار (firmware) مموری های USB را با مهندسی معکوس بررسی کرده و در نهایت به بدافزاری رسیده اند که می تواند کنترل کامل کامپیوتر را در دست بگیرد، برنامه های در حال نصب را دستکاری کند، ترافیک اینترنتی را تغییر مسیر دهد و هیچ جوری هم قابل شناسایی نباشد! فلش مموری های USB روی خود و به منظور جابجایی داده، از یک چیپ به همراه یک میان افزار برخوردارند که آنچه را از آنها انتظار می رود ممکن می سازند.

Karsten Nohl و Jakob Lell دو محقق در مبحث امنیت داده، پس از مدت ها تلاش و با بررسی دقیق میان افزار ذکر شده، موفق به ساخت بدافزاری به نام “BadUSB” شدند که می تواند خود را به عنوان بخشی از میان افزار قرار دهد. برنامه های آنتی ویروس صرفا داده های درون فضای ذخیره سازی را بررسی کرده و هیچ ارتباطی با میان افزار ندارند. نتیجه اینکه به مجرد ورود فلش مموری به درون پورت USB، سیستم آلوده شده و به طور کامل در اختیار بدافزار قرار می گیرد. BadUSB قادر است برنامه های در حال نصب را با نسخه ای از آنها که حاوی Backdoor است (کدی در برنامه که امکان دسترسی به منابع سیستم و از طریق برنامه را ممکن می سازد) جایگزین کند و همچنین با روش هایی چون تغییر آدرس سرور DNS حملات man-in-the-middle را شکل دهد. داستان به اینجا ختم نمی شود و وسایلی مانند صفحه کلید، ماوس، گوشی موبایل و تبلت هم به واسطه دارا بودن پورت USB و میان افزار می توانند مورد حمله قرار گیرند. نکته اینکه BadUSB می تواند از ابزار USB به کامپیوتر و برعکس منتقل شود. سال گذشته و در اسنادی که ادوارد اسنودن در افشاگری خود برعلیه سازمان NSA رو نمود، از برنامه ای به اسم Cottonmouth نام برده شد که بر روی رابط USB قرار می گرفت و پس از ورود به سیستم به جاسوسی می پرداخت. آنچه که باعث شده ابزارهای USB چنین آسیب پذیر شوند، نبود سیستمی برای کنترل کدهای ورودی و بر اساس امضای دیجیتالی شرکت سازنده است. چیزی که به گفته Karsten Nohl چنانچه توسط شرکت های سازنده جدی گرفته شود، می تواند به حل این مساله کمک بسیاری کند.

دیدگاهتان را بنویسید