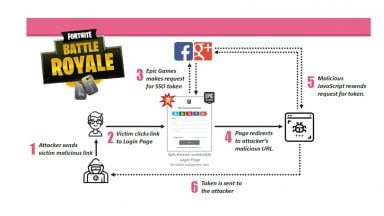

رمزهای عبور میتوانند به روشهای مختلفی سرقت شوند و مورد سوءاستفاده قرار بگیرند. رایجترین راه استفاده از رمزهای عبور ساده و قابل حدس است که در این موارد هکرها برای دسترسی به حسابهای شما نیاز به هیچ حرکتی ماهرانهای ندارند. راه دیگری که پیچیدهتر از راه اول است، با فیشینگ همراه است، که در آن هکرها وبسایتی شبیه به وبسایت مورد استفاده شما طراحی میکنند و زمانیکه شما به اشتباه وارد وبسایت تقلبی میشوید، اطلاعات شما را سرقت میکنند.

با این حال بهنظر میرسد که هکرها ممکن است راه دیگری برای سرقت پسوردهای کاربران کشف کرده باشند و آن گوش دادن به صدای تایپ کردن کاربران است. در مطالعه اخیری که توسط دانشگاه کمبریج انگلستان و Linköping سوئد منتشر شده است، به نظر میرسد که براساس نحوه تایپ شما این احتمال وجود دارد که بتوان رمز عبوری که وارد کردهاید را حدس زد.

پراشتباه اما همچنان ترسناک

البته این یک روش کاملاً عالی و بینقص نیست، چرا که براساس تحقیق صورت گرفته الگوریتم آنها موفق به حدس 31 کد 4 رقمی از 50 کد در 10 بار تلاش شد. طبیعتاً رمز عبورهای طولانیتر چالش بزرگتری برای این الگوریتم به حساب خواهد آمد. با این حال، این موضوع در اصل کار نمیتواند تغییر ایجاد کند و همچنان هک شدن از طریق صدا میتواند نگران کننده باشد.

ممکن است شما هم مانند ما در ابتدای کار تصور کنید که این روش کاربرانی که از کیبوردهای مکانیکی در کامپیوتر استفاده میکنند را تحت تأثیر قرار خواهد داد، اما برخلاف تصور، این مطالعه بر روی گوشیهای هوشمند و تبلتها صورت گرفته است. امواج صوتی که از انگشتان شما در هنگام ضربه به نمایشگر بوجود میآید و سپس به میکروفون گوشی منتقل میشود به الگوریتم مورد نظر این اجازه را میدهد که رمز احتمالی شما را حدس بزند. البته این روش هک نیازمند اینست که هکرها گوشی یا تبلت شما را با نرمافزارهای مخرب آلوده کرده باشند و یا به لطف برنامهای خاص به میکروفون گوشی دسترسی داشته باشند. در هر حال، چنین موضوعی میتوان نگران کننده و در عین حال ترسناک باشد.

انتقال اطلاعات با کمک صدای فن و صدای هارد بیشتر برای انتقال کلیدهای کدگذاری در سیستم های بسته هست و نیاز هست که یک برنامه جاسوسی به سیستم بسته تزریق بشه و بعد برنامه در زمان های خاصی کلید های رمزگذاری را از طریق صدای هارد یا فن برای یک جاسوس که کنار سیستم ایستاده منتقل کنه (شبیه به کد مورس).

در کتاب “شناسایی و شکار جاسوس” یک قسمتیش مربوط به دستگاه رمزگذاری شوروی بود که سفارت خانه های شوروی و متحدانش استفاده می کردند. بعد مشکل جاسوس های انگلیسی نداشتن کدرمزگذاری بود. یک بار که می خواستند از سفارت هند و دستگاه رمزگذاریش جاسوسی کنند تلفن سفارت خانه هند در لندن رو خراب کردند و یک جاسوس انگلیسی (نویسنده کتاب) در پوشش تعمیرکننده وارد سفارت می شه. مسئول دستگاه رمز هم بهش می گه یک تلفن براش توی اتاق رمزگذاری با سیم کشی وصل کنه. جاسوس انگلیسی هم از خدا خواسته تلفن رو به یک کیت شنود آلوده می کنه و بعد دقیقا می گذاره کناره دستگاه رمزگذاری. بعدا از طریق گوش دادن به صدای چرخش دسته و زدن کلیدهای دستگاه به کمک تلفنی که آلوده شده بود کدهای سفارت هند رو کشف می کردند و اطلاعات سفارت رو رمزگشایی می کردند. ولی مدتی بعد جاسوسای شوروی در سیستم اطلاعاتی انگلستان قضیه رو متوجه می شند و یک روز روس ها می روند سفارت هند و کیت شنود رو از تلفن برمی دارند و کدها رو عوض می کنند.:-devil

تا اونجایی که من میدونم با صدای هارد هم میشه اطلاعات رو دزدید حالا این که کیبرده چندین برابر راحتتر هست.کلا دیگه تو دنیای الکترونیک این چند سال اخیر امنیت زیر سوال رفته.:emoji1:emoji1

کلا امنیت رو زیر سوال بردن.