بر اساس یک گزارش تازه، بیش از 500 فایل SVG آلوده با بدافزاری مخفی مرتبط هستند که در قالب یک کمپین فیشینگ و با جعل پورتال رسمی دولت کلمبیا فعالیت داشتهاند. Scalable Vector Graphics یا همان فایلهای (.svg) تصاویری سبک و مبتنی بر XML هستند که در هر وضوحی بدون افت کیفیت نمایش داده میشوند. این فایلها معمولا بیخطر به نظر میرسند اما قابلیت اجرای کد فعال را نیز دارند و همین ویژگی آنها را به ابزاری مناسب برای نفوذگران تبدیل کرده است تا بدافزار را بهصورت پنهانی منتقل کنند.

کشف کارزار جدید توسط VirusTotal

گزارش تازه VirusTotal نشان میدهد این روش تا چه اندازه پیشرفته شده است. در این بررسی، کارزاری شناسایی شد که از فایلهای SVG مخرب برای انتشار بدافزار، جعل هویت یک نهاد دولتی و عبور کامل از شناسایی آنتیویروسها استفاده کرده است.

44 فایل SVG فیشینگ کشفنشده

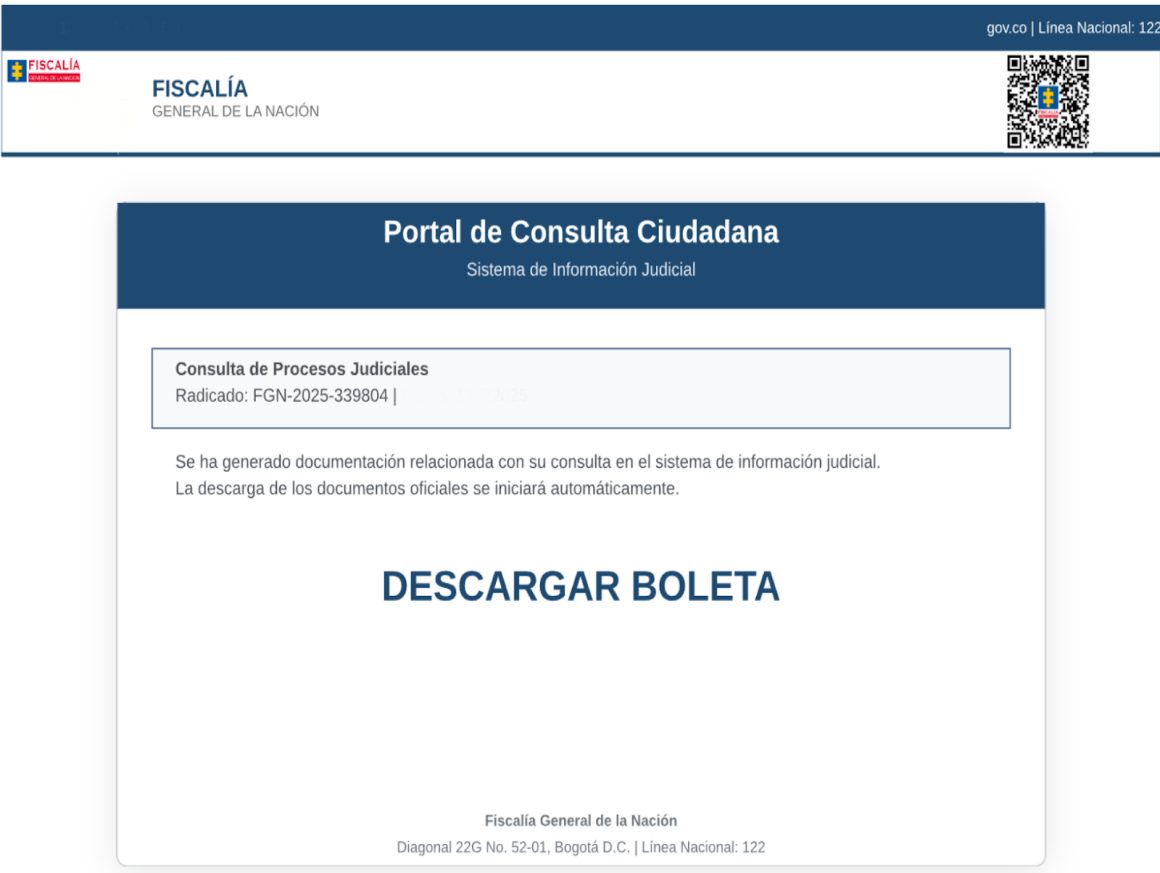

طبق گزارش منتشرشده در 13 شهریور پلتفرم تحت مالکیت گوگل اعلام کرد سیستم Code Insight آن موفق به شناسایی فایلی شد که خود را بهعنوان ابلاغیه قضایی از طرف نهاد قضایی کلمبیا معرفی میکرد. با باز کردن فایل، یک پرتال اینترنتی جعلی بههمراه نوار پیشرفت و دکمه دانلود بهنمایش درمیآمد. کلیک روی این دکمه موجب دریافت یک آرشیو ZIP آلوده میشد که شامل مرورگر Comodo Dragon بههمراه فایل اجرایی امضا شده و یک فایل .dll مخرب بود. اجرای فایل مرورگر باعث بارگذاری فایل .dll و نصب بدافزارهای بیشتر روی کامپیوتر میشد.

این حمله بر قابلیتی شناختهشده اما کمتر مورد توجه استوار بود؛ فایلهای SVG امکان جاسازی HTML و JavaScript دارند. به این معنا که میتوانند مانند صفحات وب کوچک یا حتی کیتهای کامل فیشینگ عمل کنند، چه در ضمیمه ایمیل قرار بگیرند و چه در فضای ابری میزبانی شوند. اسکن بازنگریشده VirusTotal نشان داد 523 فایل SVG به این کارزار مرتبط بوده که 44 مورد از آنها هنگام ارسال کاملا توسط موتورهای آنتیویروس نادیده گرفته شدند. براساس یافتههای VirusTotal، کد منبع این فایلها شامل تکنیکهای مبهمسازی و حجم بالایی از کدهای زائد برای افزایش پیچیدگی و دور زدن شناسایی ایستا بوده است.

اقدام شرکت های بزرگ فناوری

در اوایل سال جاری، تیم X-Force شرکت IBM کارزارهای فیشینگ مبتنی بر SVG را علیه بانکها و شرکتهای بیمه مستند کرد. همچنین تیم امنیتی Cloudforce One از Cloudflare افزایش قابلتوجه استفاده از SVG بهعنوان ابزار تغییر مسیر یا برداشت اطلاعات ورود رمزگذاریشده را گزارش داد. در همین زمان شرکتهایی مانند Sophos قوانین جدیدی برای شناسایی ایجاد کردند پس از آنکه نمونههایی از محمولههای SVG را یافتند که از فیلترها عبور کرده بودند.

مایکروسافت پشتیبانی از رندر درونخطی SVG در Outlook تحت وب و نسخه جدید Outlook برای ویندوز را متوقف میکند. بنابراین این فایلها دیگر نمایش داده نمیشوند و تنها فضای خالی بهجای آنها ظاهر خواهد شد. این اقدام مسیر مهمی را که مهاجمان میتوانستند از آن برای انتقال محتوای فعال در بدنه پیام استفاده کنند مسدود میکند.

توصیه به کاربران

کاربران باید با فایلهای ناشناخته SVG همان سطح احتیاطی را به خرج دهند که نسبت به هر فایل ناشناس دیگری دارند.

دیدگاهتان را بنویسید