در روزهای گذشته اخباری از پردازنده های Intel Haswell به گوش رسیده است که نشان از پیدا شدن یک حفه امنیتی در آنها است. متخصصان دانشگاهی در آمریکا موفق به پیدا کردن یک حفره امنیتی در سطح ASLR شده اند. بدین ترتیب امکان تخریب برنامه های نفوذی از طریق Branch Target Buffer وجود خواهد داشت. پردازنده و الگوریتم های آن آخرین امید برای حفاظت از یک سیستم کامپیوتر بر علیه حملات هستند. در این شرایط AMD نیز فرصت را غنیمت شمرده و باز هم به یکی از رقبای خود حمله کرده است.

این کمپانی در ماه های آینده پلتفرم جدید خود تحت عنوان AMD AM4/ZEN را در شرایطی روانه بازار می کند که تا کنون حداقل 3 بار به طور رسمی عرضه آنها را به تعویق انداخته است. در این باره که آیا این پلتفرم در اوایل سال 2017 وارد بازار خواهند شد یا خیر نیز نمی توان مطمئن بود. AMD اعلام کرده است که پردازنده های جدید خود را در یک اکوسیستم جدید رمزگذاری طراحی کرده است که تا کنون “اینتل” از آن استفاده نکرده است. AMD این اقدام را گامی برای رسیدن به اهداف خود در سطح سرور توصیف کرده است. این رمزگذاری در سطح حافظه های نهان و تصادفی (Random) انجام می شود. در نتیجه کاربرد آن در سیستم های سرویس ابری (Cloud) بسیار حائز اهمیت است. این فناوری به صورت زنجیر وار به ایجاد رمز در داده ها می پردازد.

مورگان استنلی پیش بینی کرد که تا سال 2018، 30 درصد از درآمد مایکروسافت از خدمات ابری تامین خواهد شد. مجموعه سرویس دهنده تحت وب آمازون (Amazon Web Services) تنها در 3 ماهه پایانی سال 2015 به درآمد 7.88 میلیارد دلار دست پیدا کرد که 69% بیشتر از مدت زمان مشابه در سال گذشته بود. این دو گزارش به سادگی ثابت می کند که سیستم های سرویس ابری به سرعت در حال رشد و نمو هستند. AMD 3 بخش متفاوت از امنیت را در پردازنده های جدید خود پشتیبانی می کند. این قسمت ها عبارت اند از:

(SME (Secure Memory Encryption

(SEV (Secure Encrypted Virtualization

(SHA (Secure Hash Algorithm

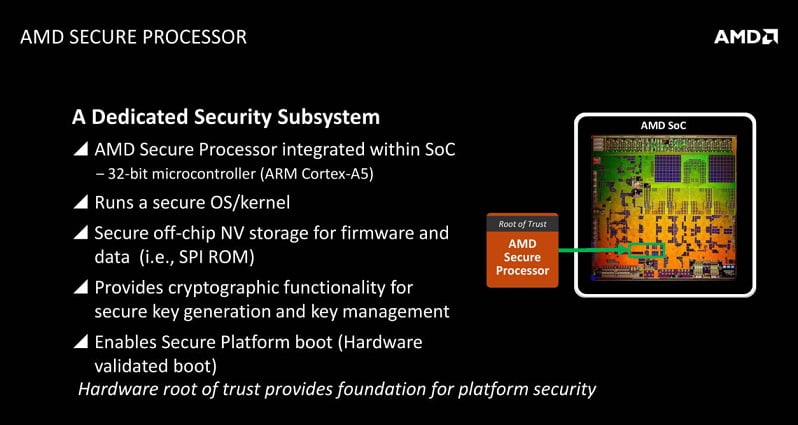

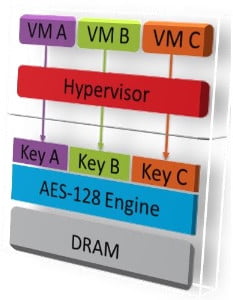

در فناوری SME یک الگوریتم به منظور رمز گذاری حافظه (RAM) تخصیص یافته است. اینتل نیز حافظه را در بخش های آدرس Data های Run شده انجام می دهد با این حال ظاهرا هدف AMD چیز دیگری است که اینتل را به عدم استفاده از آن متهم می کند. در رمزگذاری SME نیازی به لایه های نرم افزای نبوده و پیش نویس های زبان ماشین کار را بر عهده دارند. امروزه داده ها پیش از آنکه در حافظه سیستم ذخیره شوند، در DRAM ها به صورت موقت ذخیره می شوند. یک ترک آسیب پذیر برای نفوذ به آنها وجود دارد. ابتکار AMD در بخش های حافظه هایی که اطلاعات آنها با قطع جریان و ولتاژ از بین نمی رود (NVDIMM (non volatile memory)) رمزگذاری مشابه با AES 128 بیتی است. این رمزگذاری به طور مداوم و با ورود هر داده تغییر کرده و تنها برای هسته ها قابل فهم است. به عبارت ساده تر رمزهایی توسط پردازنده بر روی حافظه گذاشته می شود که تنها هسته های CPU از آنها اطلاع پیدا می کنند. خطر لو رفتن این رمز در پلتفرم های نرم افزاری وجود داشت در نتیجه AMD تمام حساب و کتاب آن را به پردازنده سپرده است.

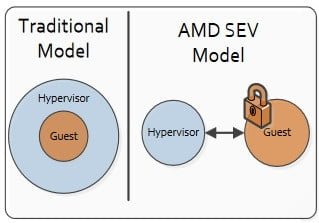

در قسمت SEV (Secure Encrypted Virtualization) میزبان اصلی یا Hypervisor می تواند به اطلاعات پایه و اصلی در میزبان دوم خود که گاها مهمان نیز خوانده می شود، دسترسی پیدا کند. همچنین هایپروایزر، باید کد و داده های خود را برچسب و به طور مجزا رمز گذاری نماید. در جریان سمپوزیوم The 2016 Global Cloud Data Security Study در حدود 60% درصد از شرکت کنندگان بر این عقیده استوار بودند که سیستم های سرویس ابری نیازمند امنیت بیشتر هستند. نگرانی مشابه در کنفرانس امنیت لندن نیز در سال گذشته مطرح شد. متخصصان اروپایی امیدوارند پای حفاظت از امینیت سیستم ها را به پردازنده (CPU) بکشانند. AMD گفت: این اختلاف رمزگذاری در سطح پردازنده های سرور بین اینتل و AMD می تواند سهم از دست رفته این شرکت در 2 سال گذشته را به آن بازگرداند.

جالب بود

خبر مشکلات امنیتی پردازنده های intel رو انتشار بدین که در 60ms حک میشن