فروشگاه Google Play به دلیل نگهداری برنامههایی که حاوی بدافزار، ابزارهای تبلیغاتی مزاحم یا برخی از جاسوسافزارها یا فلیسوِر هستند، بارها مورد انتقاد قرار گرفته است. اما یک واقعیت کمتر شناخته شده این است که هکرها به طور فزایندهای بدافزار از پیش نصب شده خود را برای سوءاستفاده از قربانیان تصادفی بر روی اندورید قرار میدهند و محققان در تلاش هستند تا آگاهی را در مورد این روند رو به رشد افزایش دهند.

گوشیهای مقرون به صرفه بیشترین سهم از بدافزار از پیش نصب شده در اندورید را دارند

در حال حاضر میلیونها گوشی اندرویدی مقرونبهصرفه با برنامههای از پیش نصبشده متعددی عرضه میشوند که کافی است هکرها تنها یکی از این برنامهها را به اختیار خود دربیاورند. با این حال، پرداختن به این مشکل به طور قابل توجهی چالش برانگیزتر از مقابله با برنامههای نامناسبی است که به فروشگاه Google Play راه پیدا میکنند.

تنها در ماه گذشته، در 60 برنامه اندروید با بیش از 100 میلیون دانلود بدافزار کشف شده است. توسعهدهندگان نرمافزارهای مخرب مرتباً از حفرههای مختلف در فرآیند بررسی برنامه Google برای ایجاد برنامههایی استفاده میکنند که اعتبار ورود به سیستم یا فلیسوِر را میدزدند که با فریب دادن آنها برای ثبتنام برای اشتراکهای درون برنامهای گرانقیمت، سالانه ۴۰۰ میلیون دلار از کاربران قربانی خود به جیب میزنند.

با این حال، محققان Trend Micro در مورد روند رو به رشد دستگاههای اندرویدی که نرمافزارهای مخرب از پیش نصب شده دارند، زنگ خطر را به صدا درآورده، زیرا در حالی که میتوانید به راحتی برنامهای را که از فروشگاه Play دانلود کردهاید حذف کنید، رسیدگی به بدافزارهای تعبیهشده در برنامههای سیستم یا سیستمافزار دستگاه کار بسیار چالشبرانگیزی است.

ماهیت باز بودن اندروید به سازندگان این اجازه را میدهد تا طیف گستردهای از مدلهای تلفن را طراحی و تولید کنند و مصرف کنندگان را با گزینههای مقرون به صرفهتری مورد هدف قرار دهند. با این حال، این امر یک نقطه ضعف هم دارد و در را برای هکرها باز میگذارد تا قبل از اینکه آن دستگاهها حتی از کف کارخانه خارج شوند، کدهای مخرب خود را در آنها پنهان کنند. حتی این خطر برای سایر دستگاههای اندرویدی از جمله ساعتهای هوشمند، تبلتها، اندروید باکسها و تلویزیونهای هوشمند نیز صدق میکند.

فئودور یاروچکین، محقق ارشد Trend Micro، میگوید بدافزارهای از پیش نصب شده در سالهای اخیر بسیار رایجتر شدهاند، که تا حد زیادی به دلیل رقابت در بین توسعهدهندگان سیستمافزار موبایل است، زیرا هنگامی که فروش سیستم عامل بیسود شد، بسیاری از توسعه دهندگان شروع به ارائه آن به صورت رایگان کردند و طبیعتا بسیاری از برندهای گمنام برای تامین سیستم عامل خود به این موارد رجوع کردهاند که خطرات امنیتی زیادی را به دنبال خواهد داشت.

همانطور که انتظار میرفت، این مدل کسبوکار جدید نکتهای دارد – بسیاری از تصاویر سیستمافزاری که توسط Trend Micro آنالیز شدهاند حاوی بیتهایی از کد هستند که بهعنوان «افزونههای بیصدا» توصیف شدهاند. محققان تاکنون بیش از 80 نوع مختلف را کشف کردهاند، اما تنها تعداد کمی از آنها به مرحله توزیع گستردهای رسیدهاند. اما بخش دیگری از آنها که اتفاقا محبوبتر هم هستند به صورت زیرزمینی فروخته میشوند و در فیسبوک، یوتیوب و وبلاگهای مختلف تبلیغ میشوند.

برخی از این افزونهها به مجرمان سایبری اجازه میدهند تا دستگاههای اندرویدی را هر بار تا پنج دقیقه به اختیار خود دربیاورند و از آنها برای سرقت اعتبار ورود یا سایر اطلاعات حساس کاربر استفاده کنند. برخی دیگر نیز قادر به دانلود بدافزار اضافی بر روی دستگاه آلوده هستند.

محققان تخمین میزنند که در حال حاضر میلیونها دستگاه آلوده در سراسر جهان در حال استفاده است که بخش بزرگی از آنها در اروپای شرقی و آسیای جنوب شرقی متمرکز است. جالب اینجاست که خود مجرمان ادعا میکنند که تا به الان توانستهاند 8.9 میلیون دستگاه اندرویدی را با افزونههای بیصدا بارگذاری کنند.

Trend Micro نیز وجود بدافزار در گوشیهای حداقل 10 فروشنده که بیشتر آنها چینی هستند را تأیید کرد. این شرکت مشکوک است که 40 فروشنده دیگر تحت تأثیر قرار گرفتهاند، اما محققان بیشتر علاقهمند به تعیین این هستند که در زنجیره تأمین احتمال نفوذ دقیقا در کجا بیشتر است.

گوگل سالهاست که از بدافزارهای از پیش نصب شده اندروید آگاه بوده است، اما به دلیل کنترل محدودش بر زنجیره تامین پیچیده محصولات مبتنی بر اندروید هیچگاه نمیتواند به راحتی این مشکل را حل کند. گوشیهای ارزانتر معمولاً از پلتفرم منبع باز اندروید (AOSP) استفاده میکنند و بین 100 تا 400 برنامه از پیش نصب شده دارند و تنها چیزی که لازم است آلوده کردن یکی از آنهاست.

همچنین اینکه 225 سازنده دستگاه به طور منظم نرم افزارهای تشخیصی را روی تلفن های اندرویدی بگذارند نه تنها هیچ کمکی نخواهد کرد، بلکه اساساً دسترسی از راه دور در پشتی را برای ابزارهای جاسوسی و سانسور امکان پذیر میکند. این رفتار در بسیاری از برندهای چینی و حتی نامهای بزرگی مانند Oppo، OnePlus، Realme و Xiaomi مشاهده شده است. ضمن اینکه مشخص شده که برخی برندهای چینی مانند Gigaset، که در اتحادیه اروپا تلفن میفروشند، یک نصب کننده خودکار بدافزار را در یک برنامه به روزرسانی سیستم پنهان کردهاند.

در سال 2019، مدی استون، محقق Google Project Zero، وجود یک باتنت کلاهبرداری پیامکی و تبلیغاتی به نام Chamois را فاش کرد که در سالهای گذشته حداقل 21 میلیون دستگاه اندرویدی را از طریق بدافزار از پیش نصب شده تحت تأثیر خود قرار داده بود. این شرکت متوجه شد که فروشندگان اغلب به طور ناآگاهانه کد Chamois را در توزیعهای اندرویدی خود وارد میکنند، زیرا آنها به راحتی فریب داده میشوند که این تنها یک سرویس تبلیغاتی قانونی است.

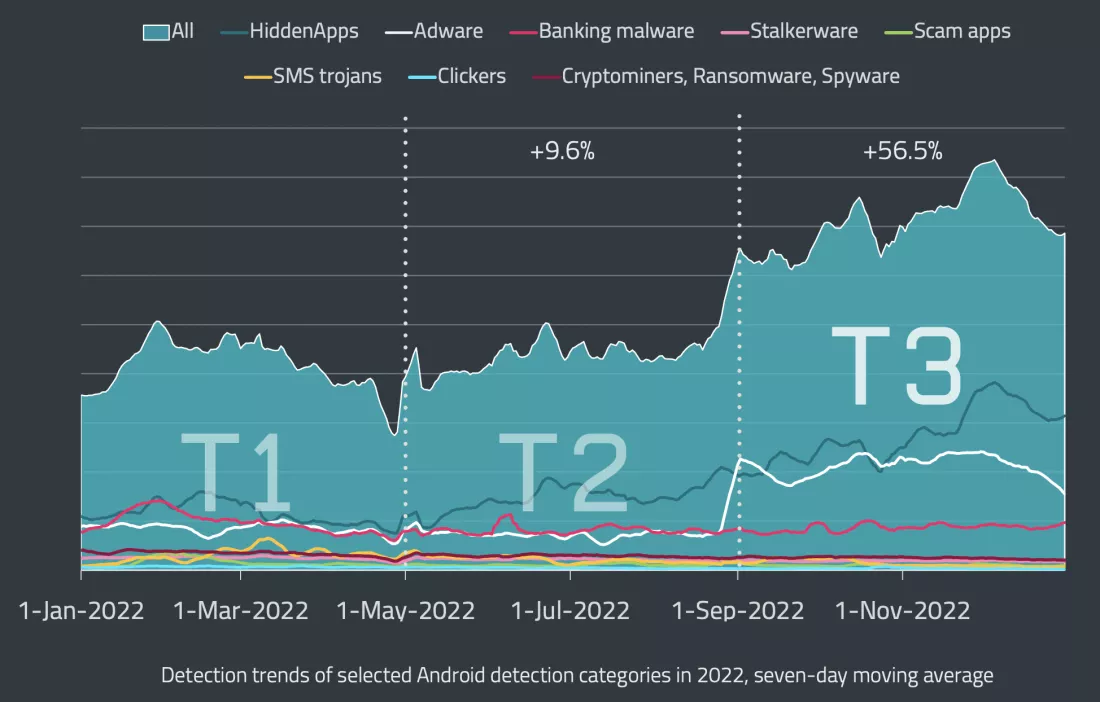

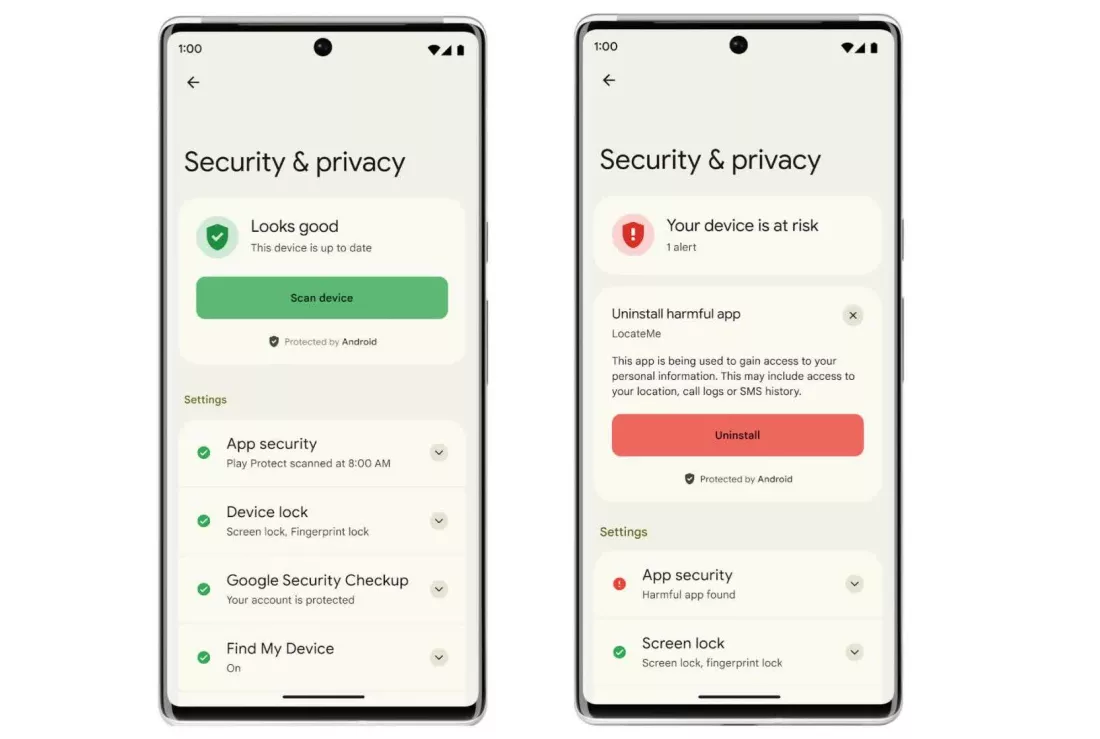

از آن زمان، گوگل تلاش قابل توجهی را برای پالایش Google Play Protect و گسترش قابلیتهای خود برای نظارت بر برنامههای از پیش نصبشده روی دستگاههای اندرویدی از نظر رفتارهای مخرب انجام داده است. با این اوصاف، هکرها همچنان به یافتن راههایی برای دور زدن این حفاظتها میپردازند و حتی در حال توسعه مدلهای تجاری سودآور پیرامون آن در دارکوب هستند. تجزیه و تحلیل اخیر Kaspersky نشان داد که دسترسی به این سرویسهای مخرب بین 2،000 تا 20،000 دلار هزینه دارد.

آیا راهی برای محافظت در برابر این بدافزارها وجود دارد؟

خوب از آنچه که در طول این مقاله گفته شد، میتوان اینگونه برداشت کرد که فعلا هیچ راه تضمینی برای مقابله با بدافزار از پیش نصب شده در اندورید وجود ندارد. از همین رو Yarochkin توصیه میکند دستگاههای سطح بالاتر را انتخاب کنید و به برندهایی مانند سامسونگ و گوگل که ظاهراً امنیت زنجیره تامین بهتری دارند، پایبند باشید. اکثر برنامههای آنتی ویروس موبایل در برابر تهدیدات امنیتی واقعی ناکارآمد هستند، بنابراین بهتر است به آنها اعتماد نکنید، مگر اینکه بخواهید مانند هزاران کاربر باشید که بدافزار سرقت رمز عبور را به عنوان ابزارهای آنتی ویروس دانلود کردهاند!

مطالب مرتبط:

دیدگاهتان را بنویسید