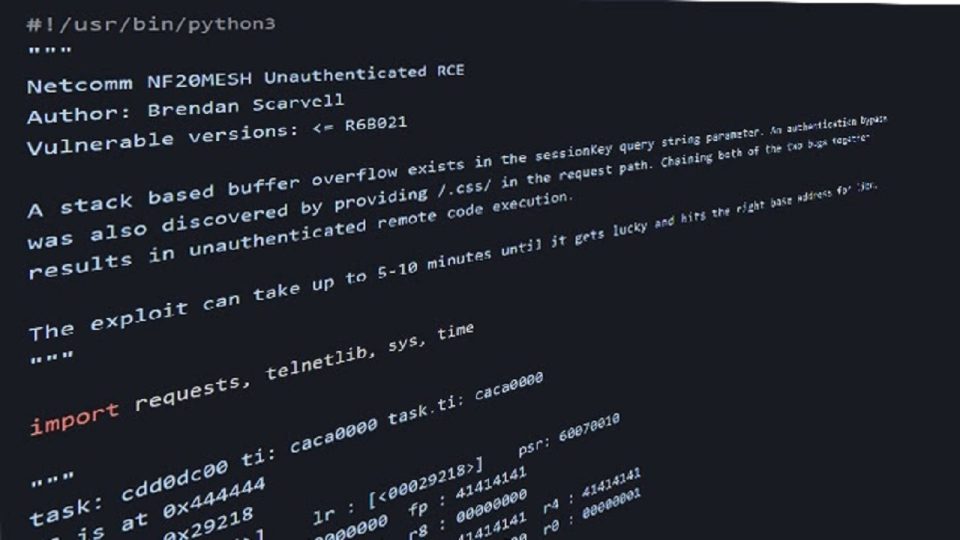

محققین امنیتی به تازگی آسیب پذیری های جدیدی را در روترهای TP-Link WR710N و Netcomm کشف کردهاند و درجه خطر برخی از این باگها نیز بالا گزارش شده است. این نقصهای امنیتی که با نام CVE-2022-4873 و CVE-2022-4874 ردگیری میشوند مربوط به buffer overflow و دور زدن احراز هویت در روترهای Netcomm مدلهای NF20MESH ،NF20 و NL1902 میشود.

buffer overflow زمانی اتفاق میافتد که برنامه بیش از آن مقدار حافظه که به آن اختصاص داده شده سعی کند در مموری داده ذخیره کند و بافرهای روترها اغلب دارای مقدار مشخص و محدودی از فضا هستند و بیشتر در زمانی که روتر نمیتواند پکتهای شبکه را ارسال کند به طور محدود و موقت در زمانی بسیار کوتاه دیتاها را ذخیره میکنند تا در زمان کارکرد بالا و شلوغی شبکه پکت لاست را با این روش بافر کردن کاهش دهد.

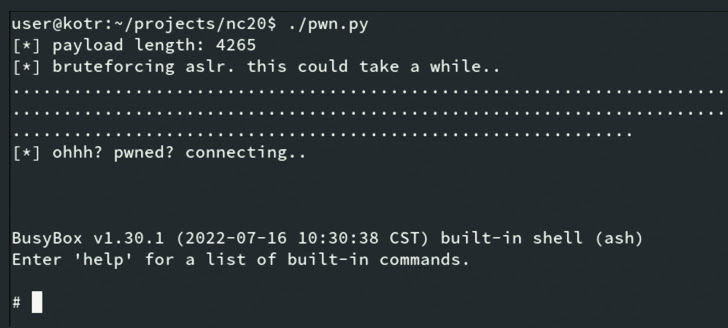

در همین راستا گزارش شده که زمانی که این دو آسیب پذیری با یکدگیر استفاده شوند، به صورت ریموت، به هکرها امکان اجازه اجرای کدهای مخرب در دستگاه را میدهند. محققین در همین راستا اشاره کردهاند که مهاجم سایبری ابتدا میتواند به دستگاه آسیب دیده دسترسی پیدا کند و سپس از این روتر به عنوان راه ورود به دیگر کامپیوترهای شبکه و یا حتی به هدف اختلال در سرویس دست پیدا کند.

علاوه بر دو آسیب پذیری بالا که مربوط به روترهای Netcomm بود، محققین همچنین دو آسیب پذیری امنیتی اصلاح نشده در روترهای TP-Link WR710N-V1-151022 و Archer-C5-V2-160201 گزارش کردند که میتواند منجر به افشای اطلاعات و اجرای کد به صورت ریموت شود.

این دو آسیب پذیری با نام CVE-2022-4499 و CVE-2022-4498 ردیابی میشوند و در سال 2022 کشف شدهاند. طبق گفتههای محققین، آسیبپذیری CVE-2022-4499 یک روش حمله جانبی را نیز برای هدف قرار دادن تابع برنامه نویسی شدهای که نام کاربری و رمزعبور کاربر را برای ورود به روتر اعتبارسنجی میکند مهیا کرده است. دو باگ اخیر روترهای TP-Link توسط محقق امنیتی مایکروسافت با نام James Hull کشف شده است.

شرکتی که یادش بره دومینشو تمدید کنه بدرد لای جرز و بعضی دوستان جاروبرقی میخوره! بعضی برندها ذاتا خطرناکن!