محققین امنیتی یک آسیب پذیری جدید در CPU های اینتل AMD و Arm پیدا کردهاند که مکانیزمهای دفاعی این قطعات حساس برای دفاع از حملات اجرای گذرای CPU را دور میزند. دیروز سازندگان مهم CPU توصیههای امنیتی و بروزرسانیهایی را منتشر کردند تا نگرانیهای به وجود آمده به واسطهی این آسیبپذیری امنیتی را که به مهاجم اجازهی نشر اطلاعات را میدهد، برطرف کنند.

تکنیک speculative execution در پردازندههای مرکزی برای بهینهسازی عملکرد CPU طراحی شده و به این شیوه عمل میکند که قبل از اجرای عملیات اصلی، برخی tasks ها را زودتر حدس میزند و اجرا (branch prediction) میکند. بنابراین اطلاعات در صورت نیاز در دسترس است. در سال 2018، تحلیلگران راهی برای افشای اطلاعات بدست آمده از این روش پردازشی توسط CPU یافتند و رشته آسیبپذیریهای گستردهی اولیه در آن سال با نام Meltdown and Spectre شناسایی شد.

این مشکل به قدری حاد و گسترده بود که گوگل عنوان کرد که همهی CPU های منتشر شده از سال 1995 تا آن سال شامل این آسیب پذیری شدهاند. Jann Horn محقق امنیتی Google Project Zero یکی از افراد کلیدی در کشف این نواقص امنیتی بود. از سال 2018 تاکنون تولیدکنندگان، آپدیتهای نرمافزاری را برای محصولات خود منتشر کردهاند و حتی مایکروسافت در ویندوز 10 نسخهی 1809 به بعد پچهایی را در سیستم عامل خود برای جلوگیری از این مشکل ارائه کرد.

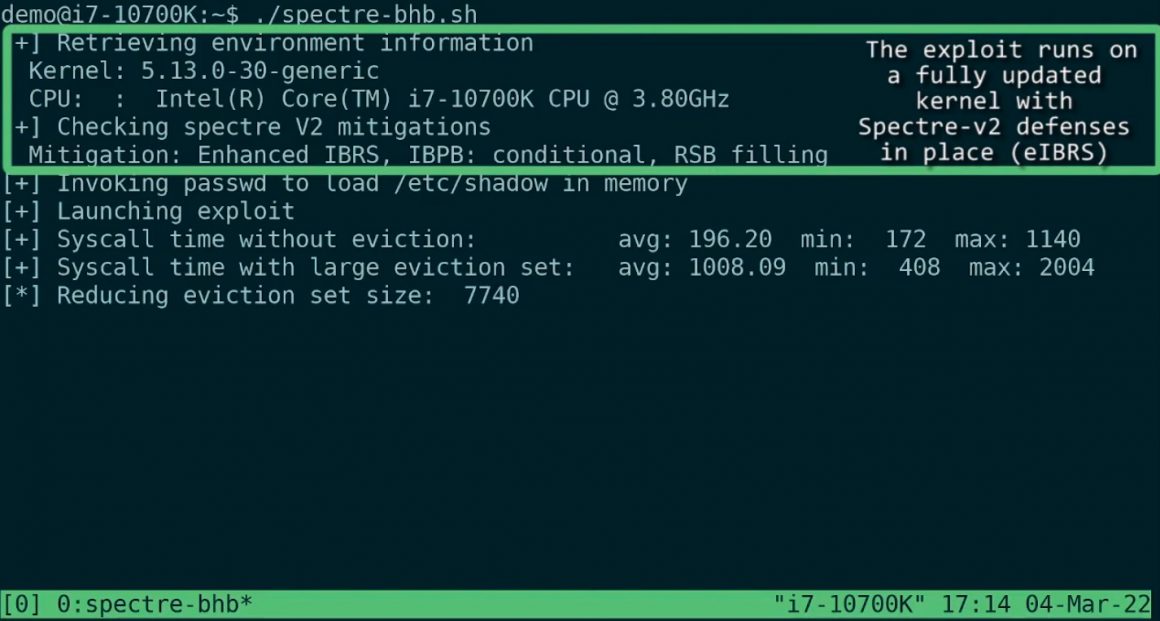

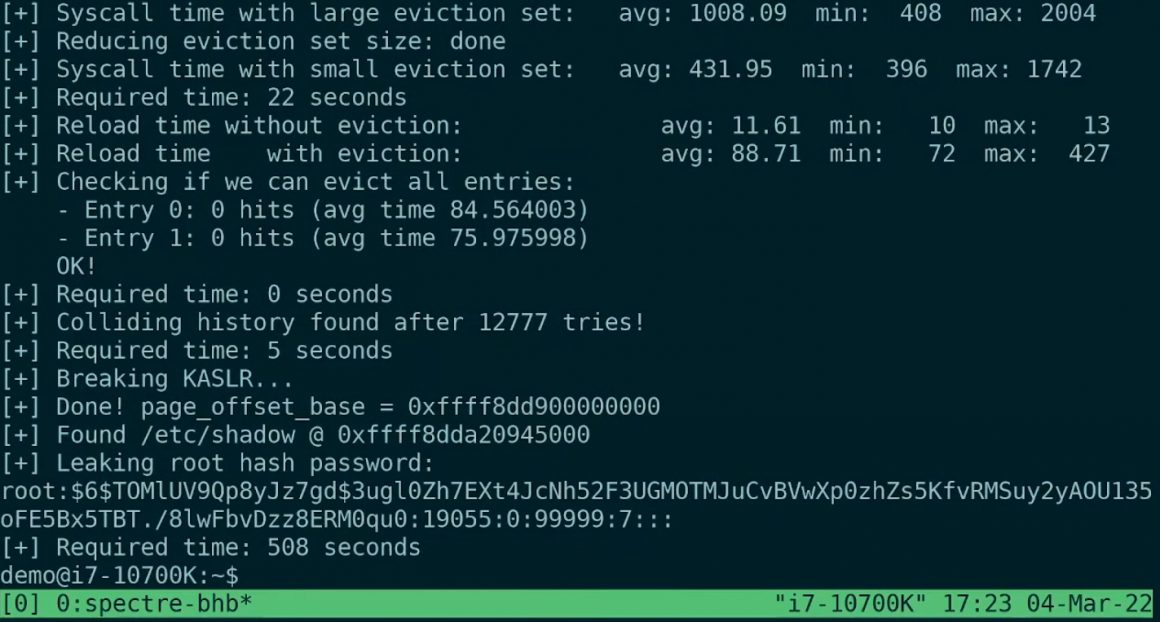

تولیدکنندگان چیپ و پردازنده نیز آپدیتهای سختافزاری را در محصولات جدید خود اعمال کردند و اینتل و Arm به ترتیب با ارائه فیکسهای eIBRS و CSV2 به نگرانیها در این زمینه پاسخ دادند. در همین ارتباط دیروز محققین امنیتی دانشگاه آمستردام در گزارش خود از روش جدیدی برای اکسپلویت کردن این سری آسیبپذیری خبر دادند و ضمن تایید کارآمدی فیکسهای قبلی شرکتهای تراشهساز، مشکل اصلی را در گسترده بودن attack surface پردازندهها در این بخش بیان کردند.

این مقاله تاکید میکند که آپدیتهای سختافزاری همچنان مانع تزریق ورودیهای غیر مجاز به کرنل میشود اما اتکای زیاد به تاریخچهی سیستمی برای انتخاب اجرای پردازشی، اجرای گذرای ورودیها در کرنل را ممکن میسازد. یک هکر میتواند با دسترسی سطح پایین در سیستم قربانی تاریخچهی سیستمی را آلوده کند و کرنل سیستمعامل را مجبور به حدس اشتباه هدف پردازشی، برای لیک کردن اطلاعات کند.

این هکرهای کلاه سفید برای اثبات طرح خود یک ویدیویی در یوتیوب منتشر کردهاند که با لود کردن فایل Shell script توسعه یافته توسط خود، نشت اطلاعاتی حافظه مموری و رمز هش روت سیستم آسیبپذیر را فاش میکنند. اینتل با تایید این موضوع آسیبپذیری جدید CVE-2022-0002 را ثبت کرد و به کاربران و توسعهدهندگان نرمافزاری پیشنهاد داد که دسترسی در بالاترین حالت را برای managed runtimes غیرفعال کنند.

برای دسترسی به لیست کامل منتشر شده برای کاهش خطرات این آسیبپذیری توسط اینتل میتوان این مطلب را مطالعه کرد و همچنین این کمپانی لیست تمام CPU های تحت تاثیر قرار گرفته را منتشر کرد.

آرم نیز در همین راستا مطلبی امنیتی برای پاسخگویی به این رخنههای امنیتی منتشر کرده است. این نوع جدید از حملهی سایبری بر بسیاری از تراشههای AMD مبتنی بر ریزمعماری Zen1 و Zen2، شامل سری مدلهایی مانند رایزن، Ryzen Threadripper و گرافیکهای مجتمع رادئون AMD تاثیر میگذارد. این شرکت همچنین مانند بقیه، لیستی از محصولات آسیبپذیر را منتشر کرد و در مطلبی جدا به توضیح برخی توصیههای امنیتی پرداخته است.

ظاهرا تاکنون AMD مدرکی حاکی بر سوءاستفادههای احتمالی از این رخنهی امنیتی را مشاهده نکرده است، اما با توجه به منتشر شدن اسکپلویت آن در گیتهاب و proof of concept ویدیویی آن، در آینده شاید خطرات ناشی از این آسیبپذیری نیز افزایش یابد. هر چند لازم به ذکر است که ظاهرا اکسپلویت اجرا شده با دسترسی فیزیکی به پردازنده صورت گرفته و سوءاستفاده از این آسیبپذیری از طریق روشهای ریموت و آنلاین احتمالا سختیها و چالشهای بیشتری را میافزاید.

من برگام ریخت! 9900K تو جدول، استپینگ C اصلا این مشکل رو نداره ولی استپینگ D داره…