اینتل و محققان دانشگاه آستین در ایالت تگزاس با همکاری دانشگاه Urbana مقالهای را منتشر کردند که نشان از یک آسیب پذیری با نام “Hertzbleed“ در پردازنده های اینتل و AMD و همچنین استخراج کلیدهای رمزنگاری AES با مشاهده فرکانس بوست CPU میدهد! به گفتهی محققان، پردازندهی هر دو کمپانی Intel و AMD تحت تاثیر قرار گرفتهاند.

با این حال این آسیبپذیری تمام کدهای الگوریتمهای رمزنگاری را تحت تاثیر قرار نمیدهد اما برخی از تکنیکهای کاهش خطر را میتوان پیادهسازی کرد که خود آنها نیز مقداری عملکرد CPU ها را کاهش میدهند. اینتل اما میگوید که این آسیبپذیری را در تحقیقات داخلی خود کشف کرده است اما تیم تحقیقاتی خارج از کمپانی نیز یافتههای خود را با این شرکت به اشتراک گذاشته است.

این آسیب پذیری با مشاهده فرکانس بوست CPU و دستکاری زمان اجرا عمل میکند

افشای این اطلاعات و عمومی کردن آن مشکلات را در معرض دید قرار میدهد و کمپانیها را مجبور به پاسخدهی و برطرف کردن مشکل میکند، اما این احتمال وجود دارد که سایر پردازندههای بازار نیز تحت تاثیر قرار باشند. مشابه تمام حملات Side-Channel آسیبپذیری Hertzbleed با مشاهده یا سوءاستفاده از یک فرآیند در حال اجرای سیستم، اطلاعات حساس را به سرقت میرساند.

مانند تمام بارهای کاری پردازنده، مصرف انرژی و قدرت به تناسب نیاز الگوریتم و نرمافزار متفاوت است این مسئله برای بارکاری الگوریتمهای رمزنگاری نیز به دلیل فرکانس بوست شدهی داینامیک CPU صادق است، در همین راستا مهاجم میتواند اطلاعات قدرت سی پی یو را به دیتای زمانبندی شده تبدیل کند و در نهایت Key های رمزنگاری را به سرقت برساند.

الگوریتمهای رمزنگاری که همین حالا هم پیادهسازی آنها با سختگیریهای امنیتی همراه بوده خیلی راحت تحت تاثیر این آسیبپذیری قرار نگرفتهاند و حتی محققان تایید کردهاند که در بررسیهایشان CPU های آرم نیز تحت تاثیر این مشکل قرار نداشتند. این آسیب پذیری تمامی پردازنده های اینتل، AMD Zen 2 و Zen 3 را تحت تاثیر قرار داده اما فعلا مشخص نیست که آیا محصولات جدید و منتشر نشدهی رایزن Zen 4 تحت تاثیر مشکل Hertzbleed قرار گرفتهاند یا خیر.

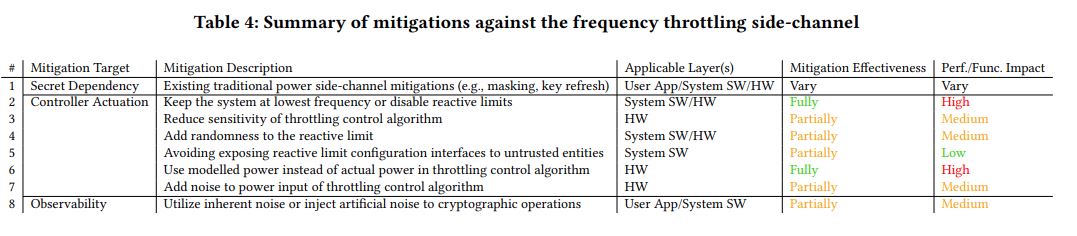

فعلا راه حل قطعی ارائه نشده اما برخی تکنیک ها برای توسعه دهندگان منتشر شده که باعث کاهش عملکرد CPU میشود

مشکل امنیتی Hertzbleed را میتوان از راه دور و ریموت مورد سوءاستفاده قرار داد و نیازی به دسترسی فیزیکی و حضوری به پردازنده نیست اما فعلا این آسیب پذیری بر روی پردازندههای اینتل و AMD اثبات شده است. اینتل اذعان کرد که یافتههای خود در این رابطه را با دیگر سازندگان تراشه به اشتراک خواهد گذاشت.

با این وجود اینتل ادعا کرده که فکر نمیکند این حمله خارج از محیط آزمایشگاهی عملی باشد به دلیل اینکه سرقت کلیدهای رمزنگاری ساعتها یا روزها به طول میانجامد، علاوه بر این اکسپلویت کردن این مشکل به سیستمهای پیچیدهی نظارت بر فرکانس و قدرت CPU نیاز دارد که احتمالا حمله کننده نیاز به توسعه جداگانه آنها بر اساس شرایط دارد.

همانطور که در تصویر بالا نیز مشخص است برخی تکنیکهای جلوگیری از وقوع این آسیبپذیری منتهی به کاهش عملکرد پردازنده میشود و تفاوت عملکردی بستگی به شرایط، خود تکنیک استفاده شده و ترکیب استفاده از سختافزار یا نرمافزار دارد.

گزارش آسیب پذیری Hertzbleed در میان انتشار مطلب امنیتی گسترده اینتل منتشر شد و در آن این شرکت مجموعاً از 6 آسیبپذیری جدید که در یافتههای داخلی خود کشف کرده خبر داد، اینتل پس از مشکلات امنیتی Spectre و Meltdown ساختار تحقیقات داخلی خود را بازسازی کرده و تلاشهای خود را برای یافتن آسیبپذیری قبل از کشف آنها توسط نفوذگران و هکرها را بیشتر کرده است.

دیدگاهتان را بنویسید