پگاسوس برای نظارت در فضای مجازی در سطح کشور استفاده می شود. پگاسوس چیست و چگونه کار می کند؟ آیا می توانید از خود محافظت کنید؟ پس از افشاگری روزنامه گاردین و 16 سازمان رسانه ای دیگر که نشان می دهد چگونه بدافزار تجاری توسط رژیمهای اقتدارگرا برای هدف قرار دادن فعالان، سیاستمداران و روزنامه نگاران استفاده می شود، نظارت سایبری تحریم شده توسط دولت دوباره در سرتیتر اخبارقرار گرفت.

پگاسوس چیست؟

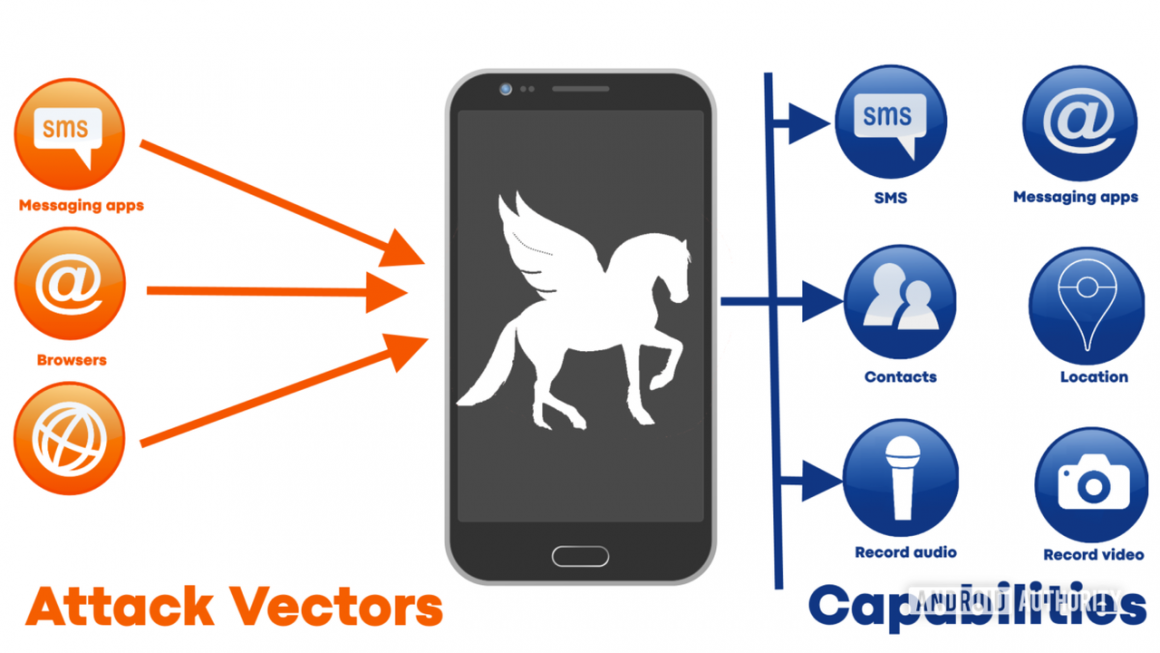

بدافزار تجاری در حال استفاده Pegasus نام دارد و توسط یک شرکت اسرائیلی به نام NSO Group به قیمت میلیونها دلار فروخته شده. امروز در سخت افزار مگ میخواهیم در مورد پگاسوس جاسوس خطرناک صحبت کنیم با ما همراه باشید. پگاسوس، که پیچیده ترین بدافزار شناخته شده است، امکان ضبط تماس، کپی پیام و فیلم مخفی از مالک (و افراد نزدیک) را در هر دستگاهی که در معرضش باشد، دارد. به طور خلاصه ، پگاسوس یک جاسوس افزار خطرناک تجاری است. برخلاف بدافزارهای مورد استفادهی مجرمان اینترنتی برای بدست آوردن پول از طریق سرقت و تقلب قربانیان خود، پگاسوس فقط برای جاسوسی طراحی شده است. هنگامی که به طور مخفیانه یک تلفن هوشمند (Android یا iOS) را آلوده کرد، می تواند آن را به یک دستگاه نظارت کامل تبدیل کند. پیامها، ایمیلها، پیامهای واتس اپ، iMessages و موارد دیگر، همه برای خواندن و کپی باز هستند.

این برنامه می تواند تماسهای ورودی و خروجی را ضبط کند و همچنین تمام عکسهای دستگاه را سرقت کند. به علاوه می تواند میکروفن و/ یا دوربین را فعال کرده و موارد گفته شده را ضبط کند. وقتی این مورد را با پتانسیل دستیابی به دادههای مکان گذشته و فعلی ترکیب می کنید، واضح است که کسانی که از آن طرف گوش می دهند تقریباً همه چیزهایی در مورد فرد مورد هدف را می دانند.

شما باید بدانید که اگر یک سازمان دولتی شما را با نرم افزاری مانند پگاسوس که یک جاسوس بسیار خطرناک است هدف قرار داده و شما اصرار دارید که تلفن هوشمند خود را نگه دارید، پس دیگر کاری از دست شما برنمی آید مگر اینکه موبایل خود را دور بیندازید.

نسخههای اولیه پگاسوس از سال 2016 مشاهده شد، بنابراین این چیز جدیدی نیست. با این حال، از همان روزهای ابتدایی، قابلیتها و پیچیدگیهای آن بسیار رشد کرده است. هر کسی نمی تواند یک نسخه از پگاسوسرا بدست آورد – این چیزی نیست که در eBay یا حتی در وب تاریک فروخته شود. NSO Group فقط آن را به دولتها می فروشد و خرید آن میلیونها دلار هزینه دارد.

خوشبختانه، این بدان معناست که در دست گروههای متخلف، مجرمان اینترنتی یا تروریستها نیست. در واقع، NSO Group پگاسوس را به عنوان “فناوری عرضه میکند كه به سازمانهای دولتی كمك می كند تا از تروریسم و جنایت جلوگیری و تحقیق كنند تا هزاران نفر را در سراسر جهان نجات دهد.” فوقالعاده به نظر می رسد، فقط این که “دولتی” بودن هیچ گونه اطمینان از شخصیت، اخلاق و خویشتنداری نیست.

برخی از دولتهایی که از پگاسوس برای هدف قرار دادن روزنامه نگاران، مدیران بازرگانی، رهبران مذهبی، دانشگاهیان و مقامات اتحادیه استفاده می کنند شامل مجارستان، مکزیک، عربستان سعودی، هند و امارات متحده عربی (امارات متحده عربی) هستند.

NSO Group اذعان می کند که در لیست مشتریان واقعی خود بیش از 40 کشور است، اما در دفاع از خود می گوید که سوابق حقوق انسانی مشتریان خود را از بین می برد. همچنین اشاره می کند که “پگاسوس” نمی تواند برای نظارت سایبری در ایالات متحده استفاده شود و هیچ مشتری خارجی هیچوقت از فناوری استفاده نکرده است که بتواند آنها را به تلفنهای دارای شماره ایالات متحده دسترسی دهد. “

آسیب پذیری 0-day

همه نرم افزارها دارای خطاهایی هستند که به آنها اشکال میگویند. این یک واقعیت است. همچنین این یک واقعیت است که تعداد اشکالات با پیچیدگی نرم افزار رابطهی مستقیم دارد. کد بیشتر به معنای اشکالات بیشتر است. بیشتر اشکالات فقط آزار دهنده هستند. چیزی در رابط کاربری که مطابق انتظار کار نمیکند. ویژگی ای که تحت شرایط خاص به درستی کار نمیکند. واضح ترین و آزار دهنده ترین اشکالات توسط سازندگان در نسخههای بعدی برطرف میشوند. در بازیها، در سیستم عاملها، در برنامههای اندروید، در برنامههای iOS، در برنامههای ویندوز، در برنامههای Apple Mac، در Linux اشکالاتی وجود دارد – اساساً در همه جا.

متأسفانه، استفاده از نرم افزار اپن سورس (open-source) تضمینی برای تجربه بدون اشکال نیست. همه نرم افزارها دارای اشکال هستند. گاهی اوقات استفاده از اپن سورس در واقع مشکل را بیشتر می کند. زیرا اغلب پروژههای کلیدی توسط یک گروه کوچک (یا حتی یک فرد واحد)، که پس از رسیدن به خانه از مشاغل عادی خود روی این پروژهها کار میکنند، با تلاش بیشتر انجام میشود. اخیراً سه اشکال مربوط به امنیت در هسته لینوکس پیدا شده است که به مدت 15 سال در آنجا بود!

و این اشکالات مربوط به امنیت هستند که مسئله اصلی است. رابط کاربری یک اشکال دارد، رفع میشود، مشکلی نیست. اما وقتی یک اشکال بتواند امنیت رایانه را تضعیف کند، وضعیت جدی میشود. این اشکالات به قدری جدی هستند که گوگل یک طرح پاداش برای افرادی درنظر گرفته که میتوانند ضعف امنیتی در Android ،Chrome یا Google Play را پیدا کنند. در ازای پیدا کردن این مشکلات امنیتی به آنها پاداشی را پرداخت میکند. در سال 2020، گوگل 6.7 میلیون دلار پاداش پرداخت کرد. آمازون، اپل و مایکروسافت همگی طرحهای مشابهی دارند.

در حالی که شرکتهای بزرگ فناوری میلیونها دلار را برای از بین بردن این اشکالات مربوط به امنیت پرداخت میکنند، هنوز تعداد زیادی آسیب پذیری ناشناخته در کمین کد Android ،iOS ،Windows ،macOS و Linux وجود دارد. برخی از این آسیب پذیریها آسیب پذیریهای 0 روزه هستند – آسیب پذیری که توسط شخص ثالث شناخته شده است، اما برای نویسنده نرم افزار شناخته نشده است. به آن 0 روزه (0-day) میگویند زیرا نویسنده صفر روز فرصت داشته است تا مشکل را برطرف کند.

نرم افزاری مانند پگاسوس که یک جاسوس بسیار خطرناک است همچون سایر نویسندگان بدافزار، جیلبریکرهای (jailbreaker) آیفون و کسانی که دستگاه های Android را روت میکنند، در معرض آسیب پذیریهای 0 روزه هستند. یافتن آسیب پذیری 0 روزه آسان نیست و بهره برداری از آنها حتی دشوارتر است. با این وجود امکان پذیر است. NSO Group یک تیم تخصصی از محققان دارد که هر دقیقه جزئیات سیستم عاملها مانند اندروید و iOS را بررسی و تجزیه و تحلیل میکنند تا نقاط ضعف را پیدا کنند. این نقاط ضعف سپس با دور زدن تمام امنیت عادی، به روشهایی برای ایجاد یک دستگاه تبدیل میشوند. هدف نهایی استفاده از 0 روز برای دستیابی و کنترل ممتاز بر روی یک دستگاه است.

هدف نهایی استفاده از 0 روز برای دستیابی و کنترل کامل بر یک دستگاه است. پس از دستیابی به کنترل، درب باز است که به پگاسوس این جاسوس خطرناک اجازه می دهد برنامههای سیستم را نصب یا جایگزین کند، تنظیمات را تغییر دهد، به داده ها دسترسی پیدا کند و سنسورهایی را فعال کند که بدون رضایت صریح صاحب دستگاه ممنوع است. برای استفاده از اشکالات 0 روزه، به یک مسیر حمله نیاز است. راهی برای استفاده برای ورود. این مسیرهای حمله اغلب پیوندهایی هستند که در پیامهای SMS یا پیامهای واتس اپ ارسال میشوند. با کلیک بر روی لینک، کاربر به صفحه ای منتقل میشود که محمولهی اولیه است. محموله یک وظیفه دارد: تلاش برای بهره برداری از آسیب پذیری 0 روزه. متأسفانه، استفادههایی با کلیک صفر نیز وجود دارد که به هیچ وجه نیازی به تعامل با کاربر ندارند.

به عنوان مثال، Pegasus در طول سال 2019 به طور فعال از اشکالات iMessage و Facetime بهره برداری کرده است، این بدان معنی است که فقط با برقراری تماس با دستگاه مورد نظر میتواند خود را به تلفن نصب کند.

یکی از راههای ارزیابی و برآورد اندازه مشکل 0 روزه، بررسی موارد پیدا شده است. زیرا ما نمیدانیم چه مواردی پیدا شده است. Android و iOS هر دو سهم نسبتا برابری از آسیب پذیریهای امنیتی گزارش شده را دارند. به آسیب پذیریهای امنیت سایبری که به طور عمومی افشا میشود، یک شماره آسیب پذیری و شماره (CVE) که مخفف (Common Vulnerabilities and Exposures) اختصاص داده شده است. برای سال 2020، اندروید 859 گزارش CVE را احاطه کرده است. iOS گزارشات کمتری داشت و در کل 304 گزارش داشت. با این حال، از این 304 مورد، 140 مورد مجاز برای اجرای کد غیر مجاز، بیش از 97 مورد برای اندروید است. چهار گزارش مربوط به ارزیابی امتیاز در iOS بود، در حالی که سه گزارش مربوط به ارزیابی امتیاز در اندروید بود. نکته این است که نه اندروید و نه iOS ذاتاً ایمن نیستند و از آسیب پذیریهای 0 روزه مصون نیستند.

محافظت در برابر نرم افزارهای جاسوسی

شدیدترین و غیرعملی ترین کاری که باید انجام دهید این است که تلفن خود را کنار بگذارید. اگر واقعاً نگران جاسوسی هستید، به مقامات اجازه دسترسی به چیزهایی که میخواهند را ندهید. اگر تلفن هوشمند ندارید، پگاسوس چیزی برای حمله ندارد. یک رویکرد کمی کاربردیتر میتواند این باشد که هنگام بیرون رفتن یا رفتن به جلسات حساس تلفن خود را در خانه بگذارید. همچنین باید مطمئن شوید که دیگران در مجاورت شما نیز تلفنهای هوشمند ندارند. همچنین میتوانید مواردی مانند دوربین تلفن هوشمند خود را غیرفعال کنید، همانطور که ادوارد اسنودن در سال 2016 به خوبی نشان داد.

اگر همه اینها خیلی شدید به نظر میرسند، میتوانید گامهای عملی بردارید. با این حال، باید بدانید که اگر یک سازمان دولتی با نرم افزاری مانند پگاسوس که جاسوسی خطرناک است شما را هدف قرار می دهد و شما اصرار دارید که گوشی هوشمند خود را نگه دارید، پس برای متوقف کردن آن کار چندانی نمیتوانید انجام دهید.

مهمترین کاری که میتوانید انجام دهید این است که تلفن خود را به روز نگه دارید. برای کاربران اپل این بدان معناست که همیشه به روزرسانیهای iOS را در لحظه ای که در دسترس قرار میگیرند نصب کنید. برای کاربران اندروید، این بدان معناست که ابتدا برندی را انتخاب کنید که سابقه خوبی در انتشار به روزرسانیها داشته باشد و سپس همیشه در صورت موجود شدن به روزرسانیهای جدید را نصب کنید. اگر شک دارید Google را انتخاب کنید، زیرا آنها تمایل دارند سریعترین به روز رسانی را دریافت کنند.

مهمترین کاری که میتوانید انجام دهید این است که تلفن خود را به روز نگه دارید. برای کاربران اپل این بدان معناست که همیشه به روزرسانیهای iOS را در لحظه ای که در دسترس قرار میگیرند نصب کنید. برای کاربران اندروید، این بدان معناست که ابتدا برندی را انتخاب کنید که سابقه خوبی در انتشار به روزرسانیها داشته باشد و سپس همیشه در صورت موجود شدن به روزرسانیهای جدید را نصب کنید. اگر شک دارید Google را انتخاب کنید، زیرا آنها تمایل دارند سریعترین به روز رسانی را دریافت کنند. ثانیاً، هرگز، و منظورم این است که هرگز، هرگز روی لینکی که شخصی برای شما ارسال کرده کلیک نکنید مگر اینکه 100٪ مطمئن باشید، بدون شک، این پیوند اصلی و ایمن است. اگر حتی یک تردید جزئی وجود دارد، روی آن کلیک نکنید.

ثالثاً، اگر از کاربران آیفون هستید ، فکر نکنید مصونیت ندارید. پگاسوس iOS و Android را هدف قرار میدهد. همانطور که در بالا ذکر شد، در سال 2019 زمانی وجود داشت که پگاسوس به طور فعال از آسیب پذیریهای Facetime سوء استفاده میکرد که به آن اجازه میداد خود را در دستگاههای iOS بدون تشخیص نصب کند.

در نهایت، هوشیار، اما آرام و سرسخت باشید. این پایان جهان نیست (هنوز)، اما نادیده گرفتن آن نیز کمکی نخواهد کرد. ممکن است فکر نکنید چیزی برای پنهان کردن دارید، اما اعضای خانواده یا دوستانتان چطور؟ روزنامه نگاران، مدیران تجاری، رهبران مذهبی، دانشگاهیان و مقامات اتحادیه آنقدرها گروه نادری نیستند که هیچ دوست و خانواده ای نداشته باشند. همانطور که شعار جنگ جهانی دوم میگفت: «لبه های سست کشتیها را غرق کنید.

مطالب مرتبط:

بنیانگذار تلگرام: اپل و گوگل مقصر هک شدن گوشی های هوشمند هستند!

هزینه 31 میلیون دلاری فیسبوک در سال 2020 برای امنیت شخصی مارک زاکربرگ

امنیت بیشتر مرورگر گوگل کروم با قابلیت به روز شده

امکان ضبط مکالمات گوشی توسط هکرها از طریق حفره امنیتی مودم های کوالکام

سرقت منبع عظیمی از اطلاعات الکترونیک آرتز – دستبرد هکرها به منابع رمز

اینجاست که نوکیا0011برتری خودشو به 12pro maxثابت میکنه:)