خبرهایی از یک تکنیک هک غیرقابل ردیابی جدید منتشر شده است. آنها با نفوذ به VRAM کارت گرافیک، کدهای آلوده را در آن قرار میدهند. از آن جهت این موضوع اهمیت دارد که در حال حاضر نرمافزارهای امنیتی و آنتی ویروسها تنها توانایی اسکن فضای رمهای اصلی کامپیوتر را دارند. همین چند روز پیش Bleeping Computer گزارشی از فروش آنلاین تکنیکی داد، که برای انجام چنین کاری مورد استفاده قرار میگیرند. این موضوع میتواند مدرکی مهم برای اثبات این فرضیه باشد.

کارتهای گرافیک مخصوص یک کار ساخته میشوند:

انجام پردازشهای سنگین سه بعدی و تبدیل اطلاعات گرافیکی دیجیتال به تصاویر قابل پخش در مانیتور، تلویزیون و یا پروژکتور وظیفه کارت گرافیک است. با این حال کارتهای گرافیک مدرن دارای یک اکوسیستم کاملا مجزا برای خود هستند، که با آن تنها بر روی پردازش تصوری تمرکز کردهاند. با این کار پردازنده مرکزی از زیر فشار خارج شده و میتواند به راحتی وظایف خود را انجام بدهد. این کارتها از هزاران هسته برای پردازش ویدیو و همچنین چند هسته برای مدیریت آن استفاده میکند. در کنار آنها از یک حافظه بافر اختصاصی (VRAM) برای برای بارگذاری تمام بافتهای بازی یا همان Texture استفاده میکنند.

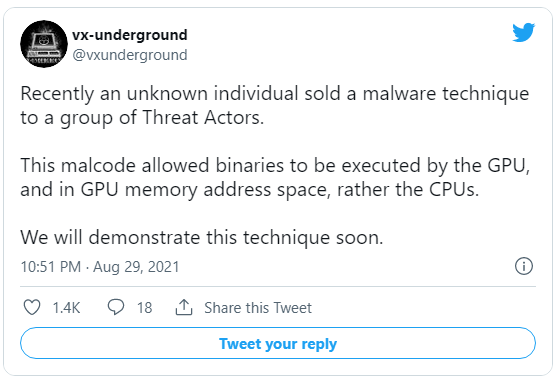

به نقل از سایت Bleeping Computer در یکی از انجمنهای ویژه هکرها، پستی مبنی بر امکان قرار دادن کدهای مخرب در فضای VRAM کارت گرافیک، بدون اینکه سیستم متوجه این موضوع بشود منتشر شده است. اطلاعات زیادی در خود پست وجود ندارد، ولی از تاریخ 8 آگوست که این پست منتشر شد، تا 25 آگوست اطلاعات آن به مبغ نامعلومی به فروش رفته است.

نفوذی نامرئی در درون سیستم

هنوز مشخص نیست که این کار دقیقا به چه صورتی انجام میشود؛ اما یکی از هکرها گفته است که با استفاده از یک سری ابزار میتوان کدهای مورد نظر را بر روی VRAM کارتگرافیک قرار داد. از آنجا که در حال حاضر هیچ آنتیویروسی نمیتواند فضای VRAM را اسکن کند، این تکنیک میتواند بسیار خطرناک باشد.

این کدها تنها بر روی سیستمعاملهای ویندوزی اجرا میشوند که از OpenCL 2.0 یا بالاتر پشتیبانی کند. تا کنون این روش هک بر روی کارتهای گرافیک UHD 620/630 اینتل و Radeon RX 5700 و GeForce GTX 740M و همچنین GTX 1650 تست شده است، و ظاهرا به درستی کار کرده است.

گروه تحقیقاتی Vx-underground در توییتی ادعا کرده است، که در طول این هفته جزئیات این تکنیک را منتشر خواهد کرد.

نسخهای جدید از روش قدیمی

این اولین باری نیست که چنین روشی برای نفوذ و هک منتشر شده است. چند سال پیش نیز گروهی از محققان یک برنامه متن-باز به نام Jellyfish (عروس دریایی) را منتشر کردند. این برنامه با استفاده از تکنیک LD_PRELOAD از Open CL برای نفوذ به سیستم و از خود کارتگرافیک برای اجرای کد مخرب استفاده میکرد. همانند روش جدید با این برنامه نیز میشد کدها در درون کارتگرافیک پنهان کرد.

در حال حاضر باید تا انتشار جزئیات دقیق این تکنیک باید منتظر بود. تنها بعد از انتشار آن است که مشخص میشود این تکنیک تا چه حد میتواند عملی و خطرناک باشد.

مطالب مربوط:

دیدگاهتان را بنویسید