کسب و کارها در جهان آنلاین در حال تلاش برای ایجاد امنیت سایبری در سیستمهای خود هستند. در همین راستا خیلی از شرکتها با وجود اصطلاحات فراوان در Cybersecurity گیج میشوند و نمیتوانند تصمیمگیریهای درست و لازم را در لایههای مدیریتی پیادهسازی کنند.

کاربرهای عادی جهان آنلاین و اینترنت نیز با استفاده دائم از این سرویسها و دستگاهها بهتر است در رابطه با این اصطلاحات امنیتی و موارد استفاده از آنها، دانش بهتری کسب کنند تا بهتر بتوانند رفتار آنلاین خود را تنظیم کنند و محافظت از اطلاعات شخصی خود را بهبود دهند.

سایبری سکیوریتی واقعا شاخهای سخت از دانشهای کامپیوتری است که با همه چیز و همه کس سروکار دارد و حتی در بین افراد حرفهای فعال در این صنعت، مشکلات مربوط به فرسودگی کاری و خستهگی زیاد، برای رقابت در کسب مهارت لازم، گسترش تکنولوژی و ایجاد روشهای جدید وجود دارد. برای اینکه از اصطلاحات عمده و حرفهای این بخش سر در بیاورید، با ما همراه باشید تا نگاهی به 17 اصطلاح مهم سایبر سکیوریتی بیندازیم.

DLP (Data Loss Prevention) به مجموعهای از سیاستها، شیوهها و ابزار کامپیوتری گفته میشود که از گم شدن دیتاهای حساس جلوگیری کند و اطمینان حاصل میکند که دادهها مورد سوءاستفاده قرار نخواهد گرفت و یا حتی توسط افراد غیر مجاز قابل دسترسی نخواهد بود. پلتفرمهای DLP بازرسی و تحلیل دیتا را در یک شبکهی سازمانی، همزمان انجام میدهند و مشخص میکند چه کامپیوتر و فردی به چه اطلاعاتی دسترسی دارد و در صورت نیاز میتوان فیلترها و سیاستهای مورد نظر برای محدود کردن دسترسی را اعمال کرد.

DPL ها معمولا به عنوان نرمافزاری برای جلوگیری از لیک شدن اطلاعات حساس در یک شبکهی تجاری پیادهسازی میشوند و حتی برخی از محصولات حرفهای تر در این زمینه قابلیتهای اضافی مانند اعلام هشدار، اعمال رمزگذاری اجباری و ایزوله کردن دادهها را فراهم میکنند.

AV (Antivirus) احتمالا شناختهشدهترین اصطلاح این مطلب است و یک نوع نرمافزار محافظی است که بر روی سیستم نصب میشود تا برای جستجو، شناسایی و حذف ویروس و بدافزارها به کاربر یاری رساند. آنتی ویروسها معمولا بر روی کامپیوتر نهایی (endpoint) نصب میشوند و با نظارت فعالانه سعی در جلوگیری از آلودگیها و خرابکاری های مرتبط در یک دستگاه را دارند.

شیوهی کار این ابزار نرمافزاری عمدتاً بر اساس اسکن فایل و مقایسهی کدهای شناسایی یک فایل با Hash و signature ذخیره شده در دیتابیس خود است. پس از شناسایی تهدید سعی در بلاک، حذف و قرنطینه کردن آن دارد و یا حتی بعضی محصولات بر اساس رفتارشناسی یک بدافزار ممکن است از کاربر اجازهی اسکنهای اضافی را نیز بگیرد.

EDR (Endpoint Detection and Response) یک راهحل امنیتی یکپارچه برای شناسایی، تشخیص، بررسی و پاسخ به تهدیدات امنیتی است. نرمافزارهای EDR معمولا مانند آنتی ویروس عمل میکنند اما برخی از آنها در نشان دادن و شناسایی جزئیات دقیقتر هستند و مجموعهای از ابزارهای امنیتی را برای دفاع سایبری ارائه میکنند. نرمافزارهای EDR را بیشتر میتوان آنتی ویروسی برای سازمانهای تجاری دانست و با اعلام هشدار در ارتباط با عملکرد مخرب یک برنامه، دست کاربر را برای مقابله پیشگیرانه و واکنش به تهدید باز میگذارد.

Firewall نیز احتمالا نامی آشنا برای خورههای کامپیوتری است. این ابزار نوعی نرمافزار مانیتورینگ و کنترل دسترسی برای رصد ترافیک در یک دیوایس یا شبکه است و بر اساس پروتکل ارتباطی، پورت و اپلیکیشن میتواند ارتباط شبکه را مسدود کند. فایروالها معمولا ترافیک را به دو قسمت تقسیمبندی میکنند که شامل Inbound Traffic یا ترافیک ورودی به شبکه یا دستگاه و Outbound traffic یا ترافیک خروجی از یک سیستم میشود.

IDS (Intrusion Detection System) نوعی ابزار امنیت شبکه است که signatures فایلهای مخرب را با آنالیز ترافیک ورودی و خروجی در یک شبکه کامپیوتری شناسایی میکند و طبق آن میتواند فعالیتهای غیرعادی را تشخیص دهد. یک سیستم تشخیص نفوذ با نظارت فعالانه به دنبال نشانههای دسترسی غیرمجاز میگردد و با شناسایی آن، هشدار را به کاربر یا یک ابزار کامپیوتری دیگر برای مقابله میدهد. تمرکز این سیستم بیشتر در اعلام هشدار است و در جلوگیری از تهدید سایبری معمولا ناتوان است.

IPS (Intrusion Prevention System) یک ابزار سختافزاری و یا نرمافزاری برای شبکههای کامپیوتری است و دقیقا مانند IDS عمل میکند اما تفاوت اصلی با آن در این است که این ابزار برای جلوگیری و مقابله با تهدیدات سایبری آمادگی دارد و میتواند خودکار دست به اقداماتی بزند.

MDR (Managed Detection and Response) ترکیبی از فناوری کامپیوتری و تخصص انسانی است که به شدت بر تجزیه و تحلیل و پاسخ به تهدیدات امنیتی ای سر و کار دارد که اقدامات محافظتی قبلی در یک شبکه را پشت سر گذاشتهاند.

تکنولوژیهای MDR معمولا یک فریمورک جامع نرمافزاری است که جمعآوری اطلاعات از لاگهای سیستمی، رویدادها، شبکهها، endpoints و رفتار کاربر انسانی را انجام میدهد و با گزارش به متخصصین امنیتی، میتواند تحلیل و شناساییهای بیشتر را انجام داد. به لحاظ گستردگی و استفاده از منابع زیاد، پلتفرمهای MDR معمولا توسط شرکتهای امنیت سایبری توسعه پیدا میکنند و جداگانه به کمپانیها فروخته میشوند.

MFA (Multi-Factor Authentication) روشی برای احراز هویت کاربران با استفاده از دو یا چند شیوهی تایید صلاحیت قبل از دسترسی به یک شبکه، اپلیکیشن یا کامپیوتر است. تایید صلاحیت چندعاملی شامل اطلاعاتی میشود که مختص کاربر است و یا خود او از آن آگاهی دارد و شامل پین، پسورد، توکن، و دادههای بیومتریک میشود.

NGAV (Next-Generation Antivirus) به آنتی ویروسهایی گفته میشود که فراتر از تشخیص مبتنی بر signature فایل عمل میکنند و عمدتاً شامل تکنولوژیهای پیشرفتهتر مانند هوش مصنوعی، یادگیری ماشین و آنالیز رفتاری میشوند. توسعهی این محصولات بیشتر در سالها اخیر برای مقابله با تهدیدات همهجانبه و پیچیدهی سایبری انجام شده است.

Red Team معمولا به تیمهای نفوذی سایبری در یک موسسه یا سازمان اشاره دارد. تیم قرمز شامل هکرها و تسترهای نفوذ (Penetration testers) میشود که کار اصلی آنها پیادهسازی و فکر کردن مانند یک مهاجم سایبری برای آزمایش قابلیتهای دفاع سایبری یک سازمان است. این هکرها بسته به شرایط و درخواستهای کمپانیها کار خود را انجام میدهند و ممکن است برای تست نفوذ سایبری با استفاده از دسترسی فیزیکی یا آنلاین از آنها استفاده شود.

Blue team نیز اصطلاحی برای توصیف افراد در تیم امنیتی و دفاع سایبری یک نهاد و یا یک شرکت است و شامل incident response ها میشود. کار این تیم، دفاع سایبری در مقابل تیم قرمز است و حتی این افراد در تهدیدات به وقوع پیوسته و فعال سایبری نیز عملکرد مهمی دارند.

Purple Team یا تیم بنفش به تلفیقی از متخصصان دو تیم قرمز و آبی گفته میشود و شاید یک سازمان برای بهرهوری و همکاری بیشتر، در نظر داشته باشد که افراد هر دو تیم را برای عملکرد بهتر در کنار هم جمع کند.

Deception technology یا تکنولوژیهای فریبکاری شاید یکی از جذابترین موارد در این لیست باشد. نحوهی اعمال آن به این صورت است که تیم آبی با ایجاد و در دسترس قرار دادن یک هدف بی ارزش و خالی از اطلاعات مهم، هکر را در این زمینه گول میزند و برای او طعمهگذاری میکند.

مهاجم با هک طعمه، سیستمهای هشدار را فعال میکند و بدین ترتیب تیم آبی از تلاش یک هکر برای ورود به سیستمهای تحت دفاع خود آگاه میشود. پیادهسازی درست تکنولوژیهای فریب کمتر دیده شده و بیشتر شرکتها از این روش استفاده نمیکنند اما شرکتی با منابع زیاد، در صورت پیادهسازی درست میتواند از این استراتژی موثر دفاع سایبری بهره ببرد.

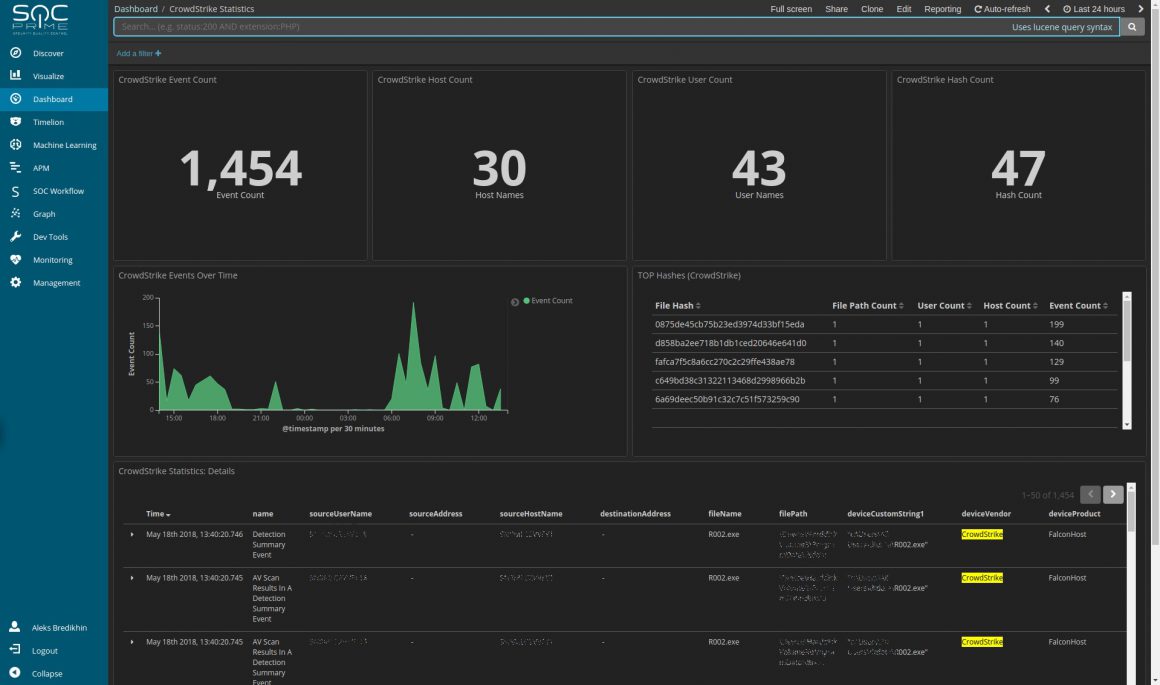

SIEM (Security Information and Event Management) یک پلتفرم نرمافزاری برای بررسی و تحلیل فعالیتها در یک زیرساخت گستردهی IT با منابع نرمافزاری و سختافزاری فراوان است. پلتفرم SIEM دیتای وسیعی را از سرتاسر یک محیط عظیم کلاد یا زیرساختی جمعآوری میکند و آن دادهها را برای بررسی توسط عامل انسانی مهیا میکند. SIEM معمولا در مراکز عملیات امنیتی (SOC) مورد استفاده قرار میگیرند. سرویس کلاد مایکروسافت با نام Microsoft Sentinel نمونهای از این پلتفرم است.

SOAR (Security Orchestration, Automation and Response) همانطور که از نام طولانیاش پیداست مجموعهای از قابلیتها را در اختیار تیمهای امنیتی قرار میدهد. این پلتفرم کالکشنی از نرمافزار ها است که اطلاعات امنیتی و محتوا را از سیستمهای مختلف جمعآوری میکند و پس از آن از هوش ماشینی برای پیادهسازی و یا حتی خودکارسازی پاسخ و مقابله با تهدیدات امنیتی استفاده میکند.

پلتفرمهای SOAR سه قابلیت نرمافزاری اصلی را ترکیب میکنند. این سه شامل مدیریت تهدیدات و آسیبپذیریها (orchestration)، اتوماسیون عملیات امنیتی (automation) و پاسخ به رخدادهای امنیتی (response) میشود. این پلتفرم به دلیل قابلیتهای زیاد و اتوماسیون فراوان اغلب توسط مرکز عملیات امنیتی بزرگ مورد استفاده قرار میگیرد.

SOC (Security Operations Center) که قبلتر نیز به آن اشاره شد، یک واحد متمرکز و معمولا بزرگ است که عملکرد اش فنی است و به مسائل امنیت سایبری یک سازمان دولتی یا غیر دولتی میپردازد. SOC معمولا تشکیل شده از متخصصین تیم آبی است و از کارشناسان درون سازمانی و یا بیرون سازمانی در زمینههای مختلف امنیت سایبری نیز بهره میبرد. از این مرکز معمولا به عنوان فرماندهی مرکزی سایبری برای رصد دائم، پاسخگویی و برطرف کردن تهدیدات امنیتی در محیطهای نظامی، دولتی و یا سازمانهای خصوصی استفاده میشود.

Threat Hunting شاید یکی دیگر از جذابترین و در عین حال کلافهکنندهترین شغلها در سایبر سکیوریتی باشد. کار یک شکارچی یا هانتر به این صورت است که برای شناسایی یک هکر در سازمان مورد نظر تلاش میکند.

این تلاش به دو صورت انجام میشود اولی در شکار فعالانه و دائم (active threat hunting) برای شناسایی مهاجم سایبری در یک شبکه و یا کامپیوتر است و دومی حالتی مانند پاسخگویی به رخنههای امنیتی است و در آن اثبات شده که هکر در یک شبکه وجود دارد و hunter در این حالت با وجود اطلاع قبلی دست به شکار میزند. این کار، پیچیده و تخصصی است و معمولا توسط محققین امنیتی و یا threat hunters ها انجام میشود و نیاز به دانش بالایی در حوزههای کدنویسی، کدخوانی، تحلیل و مهندسی معکوس بدافزار دارد.

آشنایی اولیه با 17 اصطلاح مهم سایبر سکیوریتی به پایان رسید. همانطور که در بالا اشاره شد، سایبر سکیوریتی خیلی گسترده است و تقریبا سال به سال مفاهیم و تکنولوژیهایش تغییر میکند. در چند سال اخیر و با بیشتر شدن تهدیدات آنلاین، سرعت تغییرات در این بخش بالا بوده اما فرصتهای شغلی زیادی هم ایجاد شده، به طوری که در دنیا نزدیک به 3 میلیون تقاضا برای کار در بخشهای مختلف Cybersecurity وجود دارد. این مفاهیم احتمالا در آینده تغییر کند، پس برای اطلاع از این تغییرات با ما در آینده همراه باشید.

عالیه که دوباره میبینم همچین مقالاتی توی سایت میبینم

از بس فقط اخبار بیخود شنیدم خسته شدم