شرکت امنیتی سایبری «سوفوس» (Sophos) در گزارشی از یک کمپین بدافزار اندرویدی علیه مشتریان بانکهای شناختهشده ایرانی خبر داد. گفتنی است این بدافزارها امکان سرقت حساب کاربری و رمزهای ورود کارتهای بانکی و دسترسی به پیامکهای کاربران را دارند.

گروهی از محققان شرکت امنیتی Sophos در یک کار تحقیقاتی متوجه شدند چهار بدافزار مربوط به جمعآوری اعتبار هزینه، مشتریان چهار بانک ایرانی را مورد هدف قرار دادهاند. این بدافزارها از طریق گواهی دیجیتالی (احتمالاً سرقتشده) از یک شرکت در کشور مالزی در فروشگاه «گوگلپلی» (Google Play) ظاهر میشوند و کلاسها و رشتههای مختلفی را به اشتراک میگذارند.

این چهار بانک ایرانی که مورد تهاجم بدافزارها قرار گرفته است عبارتند از «بانک ملت»، «بانک صادرات»، «بانک رسالت» و «بانک مرکزی». این بدافزارها که در بین دسامبر سال 2022 تا مه 2023 برای دانلود در دسترس بودند، اطلاعات ورود به بانکداری اینترنتی و جزئیات کارت اعتباری را جمعآوری میکنند و از چندین قابلیت اعم از مخفینگهداشتن نمادهای خود جهت عدم ردیابی و رهگیری پیامکهای دریافتی که برخی از بانکها از آن استفاده میکنند، برخوردار هستند.

بررسی راهکارهای مهاجمان در کمپین بدافزار علیه بانکهای ایرانی

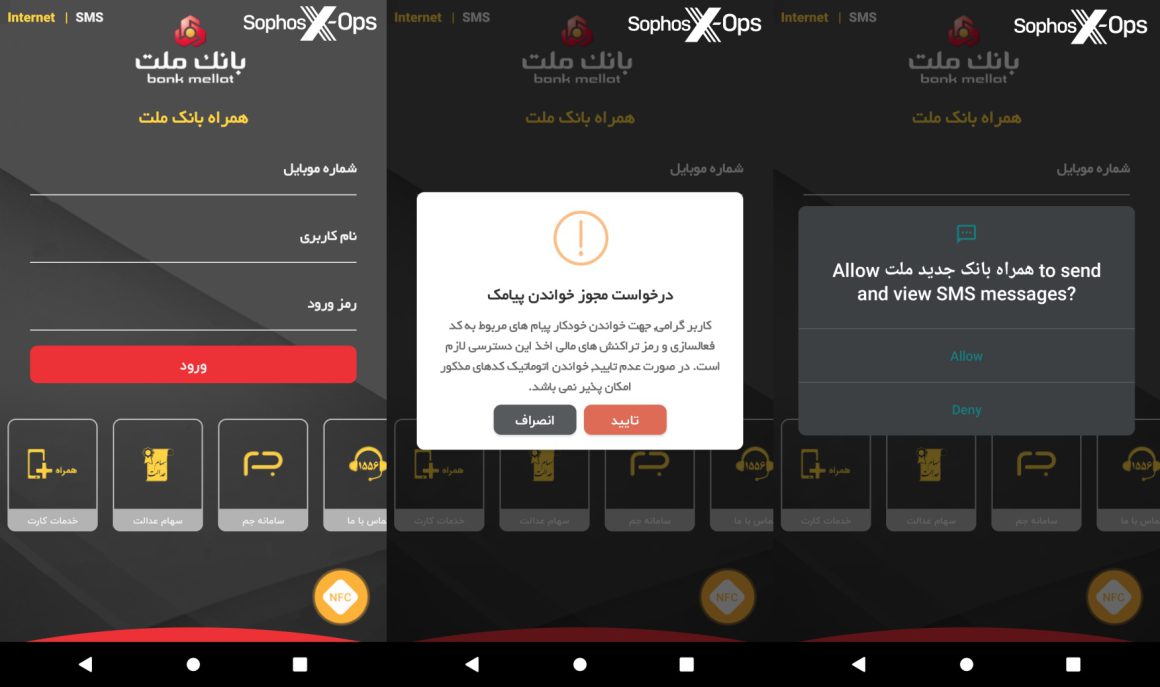

شرکت امنیتی Sophos در راستای شناسایی بدافزارهای جدید متوجه نکات قابلتوجهی نظیر مکانیسم غیرمعمول C2، گواهی سرقتی و شاخصهایی برای ارائه کمپینهای دیگر شده است. به عنوان مثال، این بدافزار پس از نصب روی گوشی، از کاربر میخواهد که «درخواست مجوز خواندن پیامک» را تایید کند. کاربر پس از کلیک روی گزینه «تایید»، با صفحهای روبرو میشود که باید نام کاربری و رمز عبور خود را وارد کند.

گفتنی است گزینه بالای خط قرمز مستقیم به لینک وبسایت «بانک ملت» متصل است اما سایر گزینهها که در تصویر مشاهده میکنید، جعلی، ساختگی و غیرفعال هستند. هنگامی که کاربر اطلاعات خود را وارد میکند، این بدافزار دادهها را به سرور C2 میفرستد. در ادامه، این بدافزار از کاربر تاریخ تولد او را میخواهد که این داده شخصی هم به سرور مهاجمان منتقل میشود. این بدافزارها برای جلوگیری از شناسایی یک پیغام خطا نشان میدهند که به کاربر اطلاع میدهد درخواست او ارسال شده است و حساب بانکیاش ظرف 24 ساعت فعال میشود. این به مهاجمان اینترنتی پنجرهای را میدهد تا به حساب بانکی کاربر دستبرد بزنند یا آن را در معرض فروش قرار دهند.

«سوفوس» مدعی است نسخههای قانونی مربوطه از بدافزارها در اپلیکیشن ایرانی «کافه بازار» موجود است و میلیونها بار دانلود شده است. از سوی دیگر، تقلیدهای مخرب برای بارگیری از تعداد زیادی دامنه نسبتاً جدید در دسترس بودند. بدین ترتیب، برخی از مهاجمان از این دامنهها به عنوان سرورهای C2 استفاده میکردند. بهعلاوه، این دامنهها صفحات فیشینگ HTML را نیز ارائه میکنند که برای سرقت اعتبار مالی از کاربران موبایل طراحی شدهاند.

شرکت Sophos هنوز متوجه نشده است که مهاجمان اینترنتی از چه طریقی کاربران را متقاعد کردهاند تا آنها بدافزارها را از این دامنهها دانلود کنند. کمپین مهاجمان اینترنتی در مورد مکانیسم C2 از دو روش استفاده میکند. بدافزار برای ارسال اعتبار مالی و دادههای دزدیده شده به مهاجمان، برای ارتباط C2 به HTTPS نیاز دارد (اگرچه در برخی موارد این HTTP ساده است و گواهیهای سرقت شده را برای به خطر انداختن بیشتر در حین انتقال باز میگذارد).

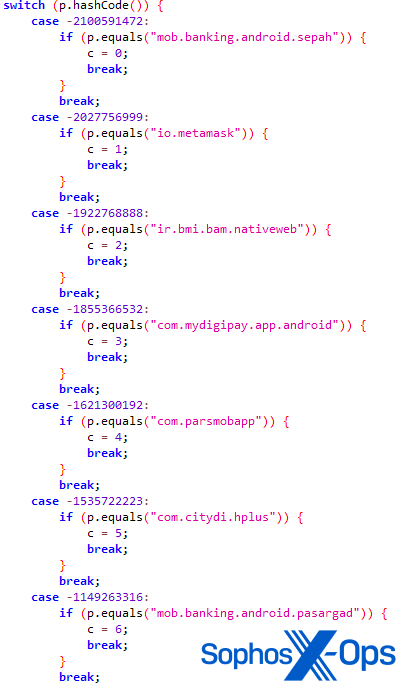

از سوی دیگر، این بدافزارها برای پنهانکردن نماد برنامه یا بازیابی پیامکها از ابزاری با نام Firebase Cloud Messaging (FCM) استفاده میکنند. این ابزار یک کتابخانه بین پلتفرمی توسط Google است که به برنامهها اجازه میدهد تا بارهای کوچک (حداکثر 4000 بایت) را ارسال و در فضای ابری دریافت کنند. تیم تحقیقاتی شرکت «سوفوس» همچنین متوجه شده است که این بدافزارها سایر برنامههای بانکی و اعتباری را نیز مورد هدف قرار داده است که نشان از گسترش دامنه کمپین میدهد.

شرکت Sophos به کاربران گوشیهای اندروید توصیه میکند از نصب برنامههای کاربردی از لینکهای موجود در ایمیلها، پیامهای متنی یا هر گونه ارتباطی که از منابع غیرقابل اعتماد دریافت میشود، خودداری کنند. همچنین کاربران بهتر است از یک برنامه تشخیص تهدید موبایل مانند Sophos Intercept X برای دفاع در برابر چنین تهدیداتی نصب و استفاده کنند.

دیدگاهتان را بنویسید