تحقیقات جدید ETH Zurich نشان داده است که پلتفرم Zen شرکت AMD در برابر حملات Rowhammer (که اکنون Zenhammer نامیده میشود) آسیب پذیر است که بر قابلیت استفاده DRAM تأثیر میگذارد.

به نظر میرسد که سیستمهای نسبتا قدیمیتر AMD با پردازندههای Zen 3 و Zen 2 اکنون در معرض خطر Zenhammer هستند، این شرکت به کاربران توصیه میکند احتیاط کنند.

این آسیب پذیری چگونه بر حافظه DRAM تاثیر میگذارد؟

برای کسانی که نمیدانند باید گفت، Rowhammer یک آسیب پذیری کاملاً قدیمی است که ابتدا در سال 2014 از طریق تحقیقات مشترک توسط دانشگاه کارنگی ملون (Carnegie Mellon) و شرکت اینتل کشف شد. این آسیب پذیری با ایجاد نشتی الکتریکی در سلولهای حافظه، محتویات DRAM شما را تحت تأثیر قرار میدهد و بهطور بالقوه بیتهای موجود را برمیگرداند تا دادههای موجود در حافظه را خراب کند. علاوه بر این، میتواند منجر به دسترسی مزاحمان به اطلاعات حساس شود، در حال حاضر این آسیبپذیری به سیستمهای Zen AMD گسترش یافته است، به همین دلیل است که اکنون با عنوان Zenhammer شناخته میشود.

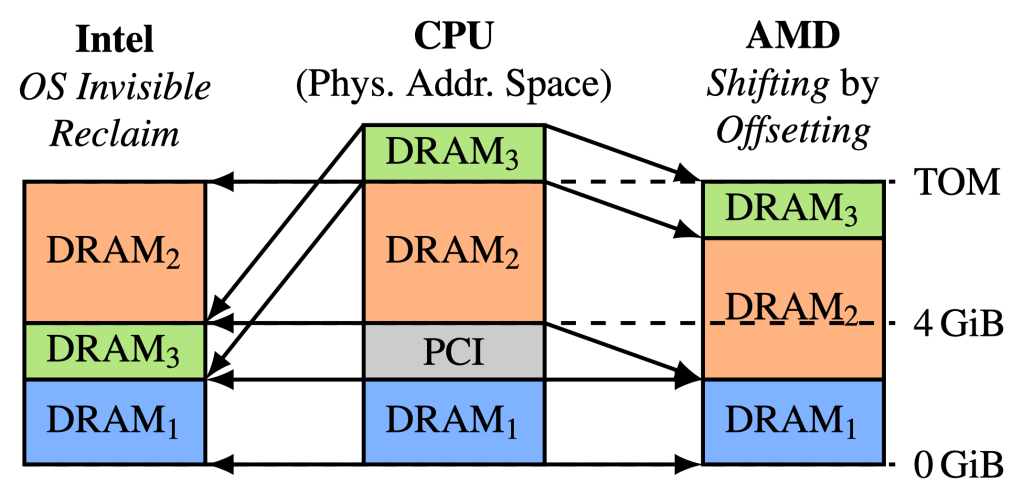

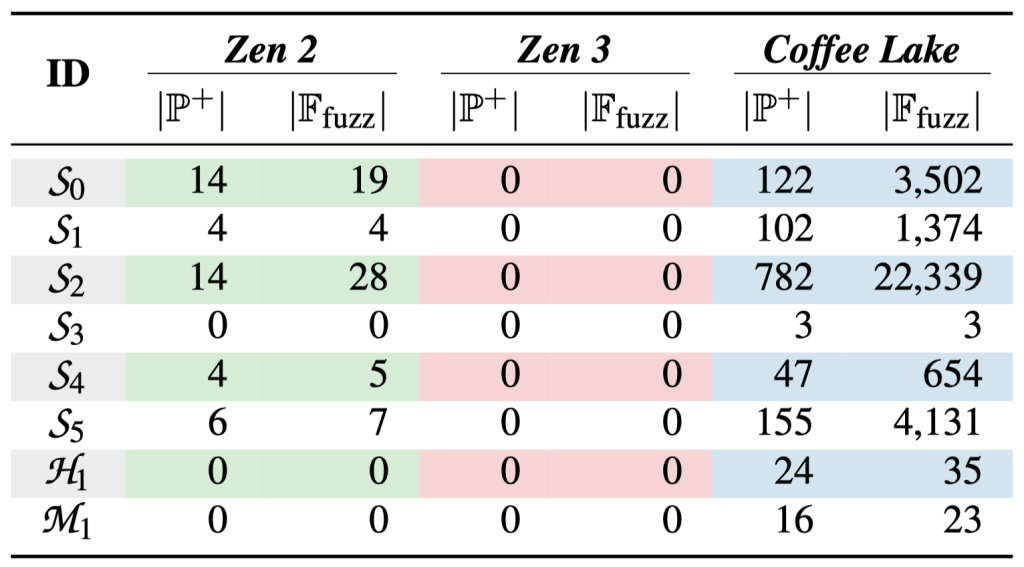

محققان مستقل از ETH Zurich با معکوس کردن بیتهای حافظه DDR4 که در سیستمهای Zen 2 و Zen 3 نصب شدهاند، راهی برای مختل کردن محتوای حافظه شما از طریق پیادهسازی Rowhammer پیدا کردهاند. در اینجا توضیحاتی که نشان میدهد چگونه آنها توانستند این کار را انجام دهند آورده شده است:

آسیب پذیری ZenHammer توابع آدرس دهی DRAM را علیرغم ماهیت غیر خطی آنها مهندسی معکوس میکند، همچنین از الگوهای دسترسی طراحی شده ویژه برای همگام سازی مناسب استفاده کرده و دستورالعملهای flush و fence را در یک الگو به دقت برنامه ریزی میکند تا توان عملیاتی فعال سازی را افزایش دهد و در عین حال نظم دسترسی لازم برای دور زدن کاهشهای درون DRAM را حفظ کند.

ETH Zurich از طریق The Register

شرکت AMD چگونه به مشکل آسیب پذیری در پلتفرمهای Zen 2 و Zen 3 خود واکنش نشان داده است؟

این تحقیق نشان داد که سیستمهای شرکت AMD، مشابه سیستمهای مبتنی بر اینتل، آسیبپذیر بودند و پس از بهرهبرداری موفقیتآمیز از توابع آدرس DRAM مخفی، محققان توانستند روال زمانبندی را تنظیم کنند و از طریق آزمایشهای گسترده، درنهایت موفق شدند اثرات Rowhammer را در سیستمها یکپارچه کنند و محتوای حافظه را در سیستمهای Zen 2 و Zen 3 بازگردانند. در حالی که این وضعیت برای مصرف کنندگان نسبتا قدیمی کمپانی AMD هشدار دهنده است، این شرکت به سرعت به این مشکل پاسخ داده و یک خلاصه امنیتی برای رسیدگی به آن منتشر کرده است.

شرکت AMD به ارزیابی ادعای محققان مبنی بر نمایش معکوس شدن بیت Rowhammer در دستگاه DDR5 برای اولین بار ادامه میدهد. این شرکت پس از تکمیل ارزیابی خود بهروزرسانی را ارائه خواهد کرد.

محصولات ریزپردازنده شرکت AMD شامل کنترلرهای حافظه طراحی شده برای مطابقت با مشخصات استاندارد صنعتی DDR است. حساسیت به حملات Rowhammer بر اساس دستگاه DRAM، فروشنده، فناوری و تنظیمات سیستم متفاوت است. شرکت AMD توصیه میکند با DRAM یا سازنده سیستم خود تماس بگیرید تا بتوانید هرگونه حساسیت به این نوع جدید Rowhammer را شناسایی کنید.

AMD همچنان توصیه میکند که راهکارهای موجود برای مقابله با حملات آسیب پذیری Rowhammer بر روی DRAM را دنبال کنید، از جمله:

- استفاده از DRAM که از کدهای تصحیح خطا (ECC) پشتیبانی میکند.

- استفاده از نرخهای تازهسازی حافظه بالاتر از 1x.

- غیرفعالسازی حالت Memory Burst/Postponed Refresh.

- استفاده از پردازندههای AMD با کنترلکنندههای حافظه که از حداکثر تعداد فعالسازی (MAC) (DDR4) پشتیبانی میکنند.

- استفاده از پردازندههای AMD با کنترلکنندههای حافظه که از مدیریت تازهسازی (RFM) (DDR5) پشتیبانی میکنند.

- پردازندههای نسل چهارم AMD EPYC که قبلاً با نام رمز Genoa شناخته میشدند.

- پردازندههای نسل اول AMD EPYC که قبلاً با نام رمز Naples شناخته میشدند.

- پردازندههای نسل دوم AMD EPYC که قبلاً با نام رمز Rome شناخته میشدند.

- پردازندههای نسل سوم AMD EPYC که قبلاً با نام رمز Milan شناخته میشدند.

برای کاربرانی که به طور خاص نگران Zenhammer هستند، توصیه میشود که اقدامات کاهشی پیشنهاد شده توسط کمپانی AMD را اجرا کنند تا از این آسیبپذیری در امان بمانند. در همین حال، این شرکت در حال بررسی وضعیت و ارائه بهروزرسانی گستردهتر است.

دیدگاهتان را بنویسید