دو روز پیش مصاحبه ای با یک هکر را روی وب سایت قرار دادیم که هم مفرح بود و هم نگران کننده! بسیاری می دانیم که تامین امنیت داده یک اقدام نسبی است و علاوه بر آن، بخشی از آن در اختیار ما بوده و مابقی که درصد قابل توجهی را هم تشکیل می دهد، خارج از تصمیم و کنترل ماست. کاربر می تواند تصمیم بگیرد که هیچ گونه داده حساس و شخصی را در فضای ابری (Cloud) ذخیره نکند تا آسیبی هم متوجه او نباشد؛ یا به ضرورت شغل، سبک زندگی و … تصمیمی خلاف آن بگیرد. با این حال همواره هراس آن وجود دارد که نکند روزی حساب کاربری هک شده و عواقب آن گریبانگیر شود. هک شدن یک احتمال واقعی است، اما اوضاع هم آنقدر خراب نیست که یک گوشه بنشینیم و مزایای سرویس های تحت شبکه را نادیده بگیریم!

پسوردها یا کلمات عبور هرگز به گونه ای که آنها را تایپ می کنیم در سرورهای گوگل، یاهو یا فیسبوک ذخیره نمی شوند. هکرها نیز هرگز حاضر و آماده آنها را در اختیار نمی گیرند. از یک کامپیوتر قدیمی خانگی با ویندوز XP گرفته تا قدرتمند ترین ایستگاه های کاری با سیستم های عامل به روز و پیشرفته، همگی کلمه های عبور را به شکل رشته های به هم ریخته ای ذخیره می کنند که به Hash معروفند. Hash ها نتیجه خروجی یک الگوریتم کدنگاری (Cryptographic Algorithm) هستند، الگوریتمی که کلمه عبور را به همان شکلی که در حافظه سپرده ایم می گیرد و آن را به رشته ای از کاراکترهای درهم و برهم با طول ثابت تبدیل می کند. مثلا sakhtafzarmag را می گیرد و به IkZAgcfl7p93dlGxad68LJZdL17lhWy تبدیل می کند!

زمانی که برای ورود به سیستم یا حساب کاربری خود کلمه عبور را تایپ می کنیم، همان الگوریتم کد نگاری که در زمان تعیین کلمه عبور برای نخستین بار آن را Hash نموده، باز هم آن را Hash می کند و نمونه تولید شده را با نمونه ذخیره شده روی سیستم مقایسه نموده و اگر هر دو یکی باشند، آنگاه سیستم به ما اجازه ورود می دهد.

شاید این پرسش وارد ذهن شود که آیا برای هر کلمه عبوری یک Hash یکتا به دست می آید؟ یعنی Hash هیچ دو کلمه عبوری یکسان نمی شود؟ پاسخ این پرسش ها در خاصیت Hash هاست. الگوریتم تولید Hash بایستی به گونه ای باشد که چهار ویژگی را برآورده کند:

- طول Hash فارغ از حجم داده ورودی همواره ثابت باشد.

- هرگز نتوان Hash را به داده اصلی که از آن به وجود آمده تبدیل نمود و پیمودن مسیر عکس ممکن نباشد.

- کوچکترین تغییری در داده ورودی منتهی به تغییر عمده در Hash شود؛ و

- هیچ دو ورودی متفاوتی منتهی به Hash یکسان نشوند.

همانطور که می بینید درست است که Hash ها نتیجه کد شدن یک سری داده هستند، اما ماهیت آنها کاملا خلاف کدنگاری مرسوم در یک ارتباط بوده و هیچ مسیر بازگشتی برایشان نیست و هرگز نمی شود از یک Hash به اصل داده رسید. بنابراین هکرها هم نمی توانند به سادگی به کلمه عبور دست یابند و در این اصل شبهه و استثنایی نیست. پس هکرها چه می توانند بکنند؟

- هکرها می توانند کلمه عبور Hash شده را با جدولی از کلمات عبور مشخص و از پیش Hash شده مقایسه کنند و اگر مورد یکسانی یافت شد، آنوقت کار تمام است! به چنین جدولی در اصطلاح جدول رنگین کمان یا Rainbow table می گویند.

- هکرها می توانند فایلی متنی از کلمات عبوری که میان کاربران مرسوم بوده را به کار گیرند و تک تک آن کلمات را به صورت بلادرنگ و توسط یک نرم افزار ویژه Hash نموده و آن را با Hash کلمه عبور کاربر مقایسه کنند تا به یک مورد همانند و یکسان برسند. به چنین فایلی در اصطلاح Dictionary می گویند.

- هکرها می توانند توسط یک نرم افزار که کاراکترهای تصادفی با طول مشخص را تولید می کند، کلمه عبور را بارها حدس زده و به آن دست یابند. آن نرم افزار تمامی احتمالات را می سنجد. چنین حمله ای را Brute-force attack می گویند.

تمامی این حملات بر توان پردازش کامپیوتری هکرها تکیه دارند. حمله “جدول رنگین کمان” را می توان به کمک کمی “نمک” غیر ممکن نمود. Salt یا نمک به مجموعه ای از کاراکترهای تصادفی گفته می شود که توسط الگوریتم کدنگاری به کلمه عبور افزوده شده و پس از آن کلمه عبور به Hash تبدیل می گردد. نتیجه اینکه حدس زدن آن با یک جدول از پیش پردازش شده همچون جدول رنگین کمان ناممکن خواهد بود. امروزه تمامی شرکت های بزرگ عرصه فناوری Salt را در الگوریتم خود لحاظ می کنند. شرکت ها تابعی (Function) که بر اساس آن Salt به کلمه عبور افزوده می شود را افشا نمی کنند. اما اگر به هر شکل افشا شود، امکان دور زدن سیستم امنیتی با دو روش بعدی ممکن می شود.

برای جلوگیری از حملات مبتنی بر Dictionary، نبایستی به سراغ کلمات عبور ساده و مرسوم همانند نام ماه ها، افراد، سال تولد، ترکیب ساده اعداد و مانند آن برویم. بایستی کلمه عبور نامرسوم و تا جای ممکن غیر قابل پیش بینی باشد.

حمله Brute-force به شدت زمان بر است و هکر ها مجبورند محدوده کارکترهای کلمه عبور را از پیش حدس بزنند. هر چه تعداد کاراکترهای احتمالی بیشتر شود، یافتن کلمه عبور زمان بیشتری می برد. از طرفی افزایش احتمالات هم به شدت به زمان دست یابی می افزاید. فرضا اگر هکر نرم افزار را طوری تنظیم کند که دنبال پسوردی 5 کارکتری متشکل از اعداد 0 تا 9 و حروف کوچک انگلیسی بگردد، زمان محاسبه خیلی با هنگامی که حروف بزرگ هم به محاسبه وارد شوند فرق دارد. حال فرض کنید کاراکترهایی چون @ و & هم وارد بازی شوند! برای یک حساب سر انگشتی، یافتن کلمه عبوری متشکل از حروف بزرگ و کوچک انگلیسی، عدد و کاراکترهای تصادفی با طول 13 کاراکتر، چند سالی برای یک سیستم پردازشی قدرتمند زمان می برد (کاری به سوپر کامپیوتر ها و Mainframe ها نداریم!).

همانطور که می بینید کلمه عبور بایستی در نهایت حدس زده شود. بنابراین در انتهای این مسیر همه چیز به شمای کاربر باز میگردد؛ اینکه در انتخاب و تقویت کلمه عبور خود چقدر وسواس و دقت به خرج دهید. یک توصیه برای پایان مطلب؛ هرگز یک کلمه عبور را برای چندین حساب کاربری استفاده نکنید، چرا که هکر ها با یافتن یکی، مابقی را هم یافته و یا از روی برخی مشابهت ها حدس می زنند. آنوقت است که خواب از چشمانتان می رود!

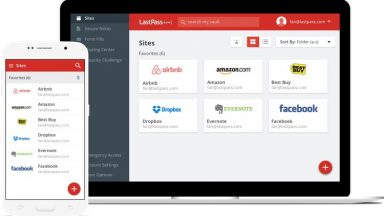

اینقدر از ….بازی دست همه میخواید 4 تا عدد رو حفظ کنید همین حداقل یهپسورد 16 رقمی انتخاب کنید یا مثلا یه جمله ای مثل سلام من امروز صبح گوشت و مرغ و ماهی خوردم خب والا تا ده سال ذیگه هم هک نمیشید یه سری برنامه هم هست که یوز نیم وپسورد ها تون رو ذخیره میکنه و اتوماتیک خودش میزنه که بنظرم خوب نیست یه فایل تو کامپیوتر خودتون باز کنید و تو رمزاتون رو ذخیره کنید یا یه کاغد و خودکار روی میزتون داشته باید :smiley0

:o:(:-bd

من برم پسسورد هامو عوض کنم:l:l:l